czyli czego się możecie ode mnie nauczyć

|

Cholerna winda! 2007-02-17 22:52

_-¯ Zdarzyło się to parę dni temu. Dostarczałem właśnie szefowi raport o pewnej Wielce Szanowanej Instytucji (ukazał się niedawno), i nanosiłem na niego ostatnie poprawki. Właśnie miałem kliknąć ikonę 'Zapisz', gdy nagle... bęc - zawiesiła się winda.

_-¯ Zwykle nie tracę zimnej krwi, ale tym razem zrobiło mi się ciepło. Zdałem sobie sprawę, że raport, który miał zostać upubliczniony lada chwila nie będzie mógł zostać dostarczony na czas! Cholerna winda! - Tylko spokojnie, Charyzjusz. To w końcu nie twoja wina. Zadzwonisz i wszystko wyjaśnisz - uspokajałem siebie. Wyciągnąłem komórkę i wybrałem numer. - Antoni, słucham? - usłyszałem po kilku sygnałach. - Antek (jestem z szefem na 'ty'), słuchaj. Chodzi o ten raport. Właśnie do Ciebie się udawałem, no i gdy wprowadzałem ostatnie poprawki na laptopie to winda się zawiesiła. Nie zdążę Ci go przekazać na czas. Przepraszam. - Nic nie szkodzi, Charyzjusz (wiedziałem, że Antek to swój chłop!). Dziwię się tylko że taki chakier jak ty nie umie sobie poradzić z tym problemem. - Wiesz, to trochę nie moja branża. - Hmmmm... zawsze myślałem, że to właśnie twoja branża. Nie szkodzi, akurat w gabinecie Jarka mam speca z firmy Smiltec, on Ci pomoże. Daję mu słuchawkę. - Witam, w czym problem? - po tembrze głosu od razu poznałem specjalistę od systemów Windows. Przeczuwałem, że za chwilę zostanę uraczony dwupunktowym poradnikiem dotyczącym rozwiązywania Małych i Dużych problemów.* - Wie Pan, winda się zawiesiła... - A co Pan robił w chwili awarii? - Stałem. - Nie chodzi mi o to, co Pan robił, tylko... - Ale właśnie o to mnie Pan zapytał: 'Co Pan robił'. - Co ja robiłem nie ma akurat tutaj żadnego znaczenia. Chodzi o to co Pan robił? - Stałem. - Nie chodzi mi... zresztą, nieważne. Co Pan robił na laptopie? - A jaki to ma związek? - Proszę mi uwierzyć, że ma. Proszę po prostu odpowiedzieć na pytanie. - Nanosiłem poprawki do raportu. - W jakim programie? W ofisie? - Uhm. - Która wersja? - 2.0 - Jeeeeeeej... To bardzo stary program musiał być. Może Pan zrestartować komputer? - Ale po co? - Niech Pan to zrobi. - OK, ale naprawdę nie rozumiem w jaki sposób mogłoby to mi pomóc. - Proszę mi zaufać. Niech Pan zrestartuje komputer. Gdy się uruchomi ponownie proszę mi powiedzieć. - Mi - rzuciłem do słuchawki po minucie. - Słucham? - Chciał Pan bym powiedział 'mi' gdy komputer się uruchomi. To mówię - odparłem. - Yyyyy... No tak. Aaaaa... ha ha.. uhm. Tak. Czy może Pan otworzyć raport? - Już patrzę... Mogę. - Czy jest to aktualna jego wersja, z wprowadzonymi przez Pana poprawkami? - No tak. - Świetnie, zatem problem rozwiązany... - Chyba się nie rozumiemy. Chodzi o to że za dwadzieścia trzy minuty raport ma się znaleźć na biurku u Jarka. Zanim Antek przejrzy i wydrukuje dokument minie najmniej dwadzieścia minut. To daje mi trzy minuty na dostarczenie pliku, a nie mogę tego zrobić bo winda się zawiesiła! - Znowu? - Nie 'znowu', bo cały czas sterczę w windzie, zawieszony między siódmym a ósmym piętrem! - Aaaaa... to czemu Pan nie powiedział, że winda się zawiesiła... Odłożyłem słuchawkę. Następnym razem pójdę schodami... * dwupunktowy poradnik dotyczący rozwiązywania Małych i Dużych problemów: 1. W przypadku małego problemu: zrestartuj system 2. W przypadku dużego problemu: zainstaluj ponownie

Tagi:

chakierowanie, chakier, cholerna, winda

Kategoria: Chack

Komentarze (1)

Jak napisać wirus komputerowy? 2007-02-12 21:29

_-¯ Witam. Otrzymuję ostatnio wiele listów od początkujących chakierów, proszących mnie o rozpoczęcie kursu, czy też może poradnika na temat tworzenia chakierskich narzędzi. Przychylając się do tej prośby dziś pierwszy odcinek cyklu: jak napisać wirus komputerowy.

_-¯ Zanim jednak przystąpimy do części praktycznej, szczypta historii. Zapewne niewielu z Państwa wie, że to właśnie ja byłem twórcą pierwszego wirusa komputerowego. Otóż wiele lat temu (było to pod koniec lat siedemdziesiątych, lub na początku osiemdziesiątych - nie pamiętam niestety dokładnie) przygotowałem się właśnie do montażu w mym domowym komputerze pierwszego prototypu procesora Pentium, którego kodowo nazwałem PPPP (Pierwszy Prototyp Procesora Pentium). Procesor ten był tak zaawansowany, że gdy wiele lat później odsprzedałem swój projekt firmie Intel, ta od razu wypuściła go jako 'swoje' najnowsze dziecko. Jedyne, co zmieniono, to skrócono nazwę - z PPPP do P4 (co marketingowcy rychło przerobili na Pentium IV). Wróćmy jednak do wirusa. Podczas składania struktury krzemowej (a trochę to trwało, gdyż musiałem ręcznie wyryć w krzemie każdy z trzydziestu dwóch milionów tranzystorów) nabawiłem się paskudnego przeziębienia. Pech chciał, że tuż przed końcem pracy zdarzyło mi się nakichać na delikatną strukturę. Przetarłem oczywiście szybko wszystko szmatą nasączoną w spirytusie - ale najwyraźniej niedokładnie. Wirus zdążył przeniknąć do układu, gdzie szybko się zmutował i zwirtualizował. Tak oto, po części niechcący, dałem początek tej gałęzi programów komputerowych. _-¯ Przejdźmy jednak do oczekiwanego zapewne przez Państwa z niecierpliwością opisu: jak napisać wirus komputerowy? Oto przepis w dziewiętnastu prostych krokach:

Liczba wczorajszych odsłon bloga: 20844

Tagi:

chakierowanie, chakier, jak, napisać, wirus, komputerowy

Kategoria: Chack

Komentarze (37)

SSS, czyli Secure System Specification 2007-02-11 00:01

_-¯ Po wpisie pt. Hasło nie do złamania otrzymałem od Państwa setki listów z prośbą o opis owego doskonale bezpiecznego systemu, którego zabezpieczeniom dał radę dopiero tak wytrawny chakier jak ja. Ba, jeden z czytelników, podpisujący się jako sokxx (pozdrawiam), poddał w jednym z komentarzy w wątpliwość moje chakierskie umiejętności! Wiem, że większość Państwa skręci się w tym momencie z oburzenia, lecz proszę o wyrozumiałość dla 'gorącej' głowy. Któż z nas, wytrawnych chakierów, w młodości jedynie liznąwszy programowania sferograficznego czy też dokonawszy pierwszego udanego ataku metodą q-bitów sprzężonych nie zadzierał nosa i nie próbował deptać uznanych autorytetów... Młodość ma swoje prawa.

_-¯ Wróćmy jednak do tematu, który zainteresował Państwa oraz ambitnego kolegę sokxx. Jak stworzyć komputer, który jest odporny na ataki 99.999% chakierów na świecie? Mój kolega-paranoik oczywiście za żadne skarby świata nie podałby mi specyfikacji (jest zwolennikiem "security by obscurity" i nie udało mi się wybić mu tego z głowy), na szczęście jednak moja jedyna wizyta w jego 'informatycznej świątyni' wystarczyła by poznać sekrety prawie-że-doskonałej konfiguracji. Oto składniki bezpiecznego systemu:

Liczba wczorajszych odsłon bloga: 17573

Tagi:

chakierowanie, chakier, system, secure, specification

Kategoria: Chack

Komentarze (17)

Hasło nie do złamania 2007-02-06 22:18

_-¯ Moja ostatnio niska aktywność na blogu spowodowana była ciekawym wydarzeniem, które z perspektywy czasu można by uznać za zabawne. Otóż przyjaciel mój, początkujący chakier, po lekturze kilkunastu serwisów chakierskich wpadł w psychozę i paranoję. Wszędzie węszył podsłuch a pod szafą widział chowające się w kąt kosmate exploity. Swój komputer odciął od sieci (także tej 230V), zaś włączał go tylko bardzo późno w nocy (a właściwie nad ranem) wpierw upewniwszy się że od conajmniej pięciu minut pod oknem nie przejechał mu żaden samochód, a żona wciąż spała na tym samym boku. Obawiając się podsłuchu radiowego oraz akustycznego (wszak każdy klawisz na klawiaturze inaczej 'stuka') pokój ze sprzętem wyłożył specjalnie profilowaną, 'bezechową' watą oraz blachą z precyzyjnie pasowanymi, elektromagnetycznie szczelnymi drzwiami. Pozostał mu tylko jeden słaby punkt systemu: hasło.

Przyjaciel mój nigdy nie potrafił zapamiętać skomplikowanych haseł, zaś te mało skomplikowane - wiadomo - były proste do złamania. Ratował się na różne sposoby, używając jako hasła np. całej pierwszej księgi Pana Tadeusza. Metoda ta miała swoje dobre i złe strony. Dobrą był rzeczywiście duży poziom bezpieczeństwa, złą - czas dostępu do systemu (zalogowanie zajmowało mu średnio cztery godziny, pod warunkiem, że się nie pomylił). Tak było do zeszłej niedzieli... Tego dnia wpadł do mnie z obłędem w oczach - okazało się, że dzień wcześniej ustawił sobie hasło, jak mnie zapewnił, idealne. Łatwe do zapamiętania, łączące prostotę i wyrafinowany poziom zabezpieczenia systemu. Hasło nie do złamania. Ustawił je... i następnego dnia zapomniał. Ja byłem ostatnią deską ratunku. _-¯ Jako wytrawny chakier zabrałem się do tematu ze znajomością rzeczy i zaproponowałem reinstall systemu. Kolega gorącą zaprotestował, wspominając coś o zagrożonej dużej ilości filmów z internetu. To znaczy z wakacji. Kolejną moja propozycja, tj. atak brutalny na system przy użyciu 5kg młota również nie spotkała się z entuzjazmem. Została zatem ostatnia metoda - mój chakierski umysł. Musiałem telepatycznie zsynchronizować się z maszyną i odczytać z jej cyfrowych obwodów tajny klucz. Wysłałem przyjaciela do monopolowego po spirytualia niezbędne do wprowadzenia się w mistyczny stan, a gdy wrócił przystąpiłem do dzieła... _-¯ Komputer kolegi był maszyną mocno zamkniętą, by nie rzec autystyczną. Dopiero w połowie trzeciej butelki 'Chopina' zacząłem odczuwać obecność jego elektronicznego ducha w mojej głowie... jeszcze trochę, jeszcze moment... Układ nerwowy był na granicy wytrzymałości, układ pokarmowy już dawno zrezygnował z walki i od czasu do czasu myli kierunki przesyłania płynu przełykiem... I wtedy mi się udało!!! _-¯ W skupieniu usiadłem przed klawiaturą i wstukałem login, a po chwili hasło: NieDoZłamania System stał otworem Liczba wczorajszych odsłon bloga: 19207

Kategoria: Chack

Komentarze (20)

Paranoja? 2007-02-01 22:22

_-¯ Witam Państwa serdecznie po relatywnie długiej nieobecności. Obecnie jestem na lotnisku w Waszyngtonie, skąd nareszcie udało mi się nawiązać połączenie z Internetem. Niestety, za możliwość skorzystania z globalnej sieci musiałem zapłacić półgodzinnym przesłuchaniem. Otóż, na moje nieszczęście, lotniskowa sieć wi-fi chwilowo nie działała. Zapuszczony przeze mnie chakierski warsniffer wskazał że niezależny acces-point ma obsługa z punktu informacyjnego. Niestety, mile i uprzejmie wyglądająca pani z informacji na pytanie, czy mógłbym uzyskać dostęp do jej hot-spota, najpierw zrobiła się czerwona, potem dała mi w gębę, a następnie wezwała ochronę lotniska krzycząc coś o sexual harassmencie. Cóż, co kraj to obyczaj - jak widać w stanach od współdzielenia łącza do łóżka jest bliżej niż mi się wydawało...

_-¯ No, ale przejdźmy do meritum. Zastanawiają się zapewne Państwo skąd tytuł dzisiejszego wpisu? Otóż mając możliwość odbycia tak interesującej podróży postanowiłem sprawdzić bezpieczeństwo korzystania z internetu 'w trasie'. To, co odkryłem, postawiło mi włosy na głowie. Większość z odwiedzonych przeze mnie punktów dostępowych nie oferowała żadnej ochrony przesyłanych danych, z czego skrzętnie korzystałem wzbogacając moją bazę zdobytych poufnych informacji. Wystarczyło włączyć laptop np. w hotelowej poczekalni by zdobyć kilkadziesiąt loginów i haseł do kont pocztowych, serwisów giełdowych czy strony 'tylko dla dorosłych', zawierających np. reklamy piwa. Nawet siedząc w gabinecie Billa uzyskałem dostęp do dwóch kiepsko chronionych sieci z których pozyskałem garść haseł do witryny vivid.com (niestety, nie miałem czasu ich sprawdzić, ale wnioskując po natężeniu ruchu oraz po bliskości laboratoriów multimedialnych Microsoftu wnioskuję że vivid jest skrótem od Vista Video, a strona zawiera promocyjne materiały dotyczące Visty). Jednak, jak mówi stare chińskie przysłowie - każdy kij ma dwa końce, medal ma dwie strony, oraz ut sit magna, tamen certe lenta ira deorum est. Będąc tego świadom oraz mając w pamięci mądre powiedzenie: zawsze gdzieś jest jeszcze jeden chakier - nie mogłem zalogować się do serwisu bblog.pl bez jednoczesnego zdradzenia moich haseł dostępowych. Dlatego apeluję do twórców serwisu! Stwórzcie możliwość dostępu przez https! Ja, wytrawny chakier, zawsze będę mógł sobie poradzić. W końcu stworzenie tunelu z szyfrowaniem ssl przez ssh z końcówkami zabezpieczonymi wsobnym pppd-over-hip-hip-hurra nie jest rzeczą skomplikowaną. Ale inni? Ktoś ukradnie im konta, nim zdążą powiedzieć "Verveces tui similes pro ientaculo mihi appositi sunt". To nie jest paranoja... Liczba wczorajszych odsłon bloga: 13002

Tagi:

chakierowanie, chakier, hot-spot

Kategoria: Chack

Komentarze (1)

Wizyta w Redmond 2007-01-29 05:46

_-¯ Jakiś czas temu dostałem zaproszenie z Redmond z propozycją przeprowadzenia paru prelekcji na temat bezpieczeństwa sieci. W tym właśnie momencie jestem w drodze na lotnisko. Ponieważ nie jestem pewien czy będą tam mieli dostęp do internetu ("The Internet? We are not interested in it" -- Bill Gates, 1993) poczułem się w obowiązku uprzedzić że nowe wpisy mogą się pojawiać nieregularnie. Postaram się utrzymać kontakt z Państwem za pomocą PPTP (Pigeon Packet Transfer Protocol) lub za pomocą IPoAC, nie wiem tylko czy przepustowość łącza pozwoli na pojawienie się nowych wpisów nim wrócę do kraju.

Liczba wczorajszych odsłon bloga: 15341

Kategoria: Chack

Komentarze (2)

Niebezpieczna dziura w przeglądarkach! 2007-01-28 00:14

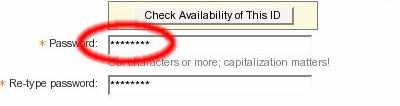

_-¯ Odkryłem dziś bardzo niebezpieczny błąd w większości przeglądarek internetowych dostępnych na rynku. Zaczęło się niewinnie - przeprowadzając standardowy atak typu S.U.T.E.C. na popularny serwis internetowy musiałem założyć konto e-mailowe w celu potwierdzenia mojej tożsamości (haha, prawda? Nawet moja żona nie wie kim naprawdę jestem!). Ponieważ zwyczajowo używany przeze mnie serwer hotmail.com akurat miał 'przerwę techniczną' (pozdrawiam M00Shiha i Fluffiego, którzy ją zafundowali) udałem się na Yahoo Mail. A tam wypełniając formularz czekała mnie przyprawiająca o dreszcz niespodzianka:

_-¯ Ponieważ moje hasło zostało już 'skompromitowane' (pozdrowienia dla autora tłumaczenia) i tak mogę je podać. Otóż, użyłem jako hasła ciągu ośmiu 'gwiazdek' czyli '********' a przeglądarka internetowa z której akurat korzystałem (nie wspomnę jej nazwy przez sympatię którą czuję do twórców Internet Explorera) wyświetliła ją otwartym tekstem! Ja rozumiem, że inne znaki mogą być zastępowane gwiazdkami w celu zachowania poufności danych, ale niech gwiazdki będą zastępowane innymi znakami! Ataku, jak zwykle (w celu zachowania anonimowości), dokonywałem w kawiarence internetowej, której lokalizacji z oczywistych względów nie podam. Za plecami kłębił mi się tłum ludzi, którzy zwykle w godzinach 17-20 tłumnie odwiedzają Empik przy rondzie De Gaulle'a w Warszawie. Nie potrafię oszacować liczby osób które mogły podejrzeć moje hasło ale wiem, że było ich conajmniej kilkadziesiąt! _-¯ Nauczony tym przykrym doświadczeniem odradzam korzystanie z jakichkolwiek przeglądarek internetowych. Zdradzą Was, szanowni Państwo, w najbardziej niespodziewanym momencie. Moje listy do Microsoftu, Opery oraz Mozilla Foundation nadal pozostają bez echa... Pozostaje łączenie się przez telnet na port 80 :I Liczba wczorajszych odsłon bloga: 12777

Tagi:

chakierowanie, chakier, błędy, w, przeglądarkach

Kategoria: Chack

Komentarze (3)

Śmiertelna przygoda 2007-01-21 11:20

_-¯ Witam. Po wczorajszym wpisie dotyczącym problemów z kompaktami z Microsoft Windows TE otrzymałem jeszcze więcej listów niż zwykle, a liczba odsłon bloga znów ustanowiła rekord. Dziękuję Państwu za olbrzymie zainteresowanie i jednocześnie proszę o cierpliwość. Na wszystkie listy odpisuję, lecz prowadzenie korespondencji z tysiącami czytelników niestety zajmuje trochę czasu ;-)

_-¯ Dzisiejszy wpis dotyczyć będzie ataku typu DOS, który został przeprowadzony na mnie dzisiejszej nocy ze stron serwisu... bblog.pl. Tak, tak. Serwis bblog.pl skutecznie zablokował mój komputer na kilka godzin. Okazuje się że nawet taki chakier jak ja nie może czuć się bezpieczny - atak był tak morderczo skuteczny, że bez pomocy żony nie poradziłbym sobie. _-¯ Zaczęło się niewinnie. Przed udaniem się na zasłużony spoczynek postanowiłem poadministrować swoim blogiem oraz sprawdzić nowości zapowiadane przez redakcję serwisu. Po wpisaniu adresu strony bblog.pl, zacząłem, nie wiedzieć czemu, ją czytać. I to był mój błąd! _-¯ Zaloguj się poleciła strona przyciskiem w prawym górnym rogu. Naiwnie wykonując polecenie nawet nie podejrzewałem że jest to początek trwającego kilka godzin koszmaru. Wyloguj się z bloga przeczytałem na następnej stronie napis umieszczony w tym samym miejscu co poprzednie polecenie logowania. Cóż, pomyślałem, pewnie akurat robią jakąś przerwę techniczną. Wylogowałem się. Zaloguj się poinformowała mnie znów strona główna. Sądząc, że przerwa techniczna dobiegła końca znów postąpiłem tak, jak kazał serwis... _-¯ Po godzinie takiej 'zabawy' miałem dość. Postanowiłem zignorować polecenie wylogowania się. Na wszelki wypadek sprawdziłem czy na stronie nie ma informacji co może mi grozić za nie stosowanie się do poleceń. Nic takiego nie znalazłem, znalazłem za to napis Przejdź do swojego bloga. - Czyżby stało się coś złego? A może jakaś niespodzianka? - przemknęło mi przez myśl nim kliknąłem na napis. To co zobaczyłem zmroziło mnie na moment. chakier, wyloguj się! wrzasnęło na mnie z nagłówka. No tak, grzecznie nie posłuchałem, to zaczynają personalnie. Wiedzą, co robię. Wiedzą, kim jestem. Obserwują każdy mój ruch... Nie chcąc drażnić administratorów serwisu posłuchałem drugiego ostrzeżenia. Wylogowałem się z serwisu, by znaleźć się na stronie głównej. Lecz tam już czekało na mnie: Zaloguj się _-¯ Nad ranem, kompletnie wyczerpanego znalazła mnie żona. To jej zawdzięczam wyrwanie mnie z błędnego koła w które dałem się wciągnąć. Gdyby nie jej interwencja - moja przygoda prawdopodobnie zakończyłaby się śmiercią (miałem już pierwsze objawy odwodnienia i wyziębienia). Historia ta nauczyła mnie jednego - siadając do komputera powiedzmy bliskim gdzie jesteśmy, by w przypadku dłuższej nieobecności mogli podjąć skuteczną akcję ratunkową. Liczba wczorajszych odsłon bloga: 16200

Tagi:

chakierowanie, przez, śmierć, zasiedzenie, atak dos

Kategoria: Chack

Komentarze (13)

Najnowsze wpisy

Najnowsze komentarze

2016-03-27 11:01

loan offer do wpisu:

Jak się włamać na konto pocztowe

Dobry dzień,

Jestem MR larryt, prywatnej pożyczki Pożyczkodawca oraz współpracy finansowej[...]

2016-03-12 03:02

Pani Tamara Tita do wpisu:

Jak się włamać na konto pocztowe

Cześć,

Nadchodzi Affordable kredytu, która zmieni twoje życie na zawsze, jestem Pani Tamara[...]

2016-03-11 18:49

Josephine Halalilo do wpisu:

Jak się włamać na konto pocztowe

Cześć wszystkim,

Gorąco polecam to wspaniałe świadectwo, że w moim życiu trzymałem miłości[...]

2016-02-23 21:39

pharoah do wpisu:

Wybory coraz bliżej...

Charyzjuszu!

Na święte Kontinuum i Infundybułę Chronosynklastyczną - powiadam Ci: Wróć!

2016-02-23 18:03

janrski do wpisu:

Jak się włamać na konto pocztowe

HEJ POMOZESZ MI SIE WŁAMAC NA KONTO MOJEJ ZONY??MA TROJE DZIECI OD 10LAT DO 4 LAT MOGE JEJ[...]

2016-02-09 00:03

vektra es a do wpisu:

Jak się włamać na konto pocztowe

Drodzy Użytkownicy, chcielibyśmy odnieść się do poruszanych na tej stronie kwestii jak i[...]

2016-02-04 02:07

Pani maris smith do wpisu:

Jak się włamać na konto pocztowe

Zeznania w sprawie jak mam pożyczkę zmienić życie mojej rodziny Nazywam się Babara Curtney.[...]

2016-01-18 21:36

jolasia do wpisu:

Jak się włamać na konto pocztowe

Witam czy ktoś by mógł włamać mi się na konto?

Kategorie Bloga

Ulubione blogi

Archiwum Bloga

|