|

Chasłologia, cz. II 2009-02-27 00:36

_-¯ W poprzedniej części chasłologii omówiłem hasła zawierające imiona. Dzisiejszy wpis dotyczyć będzie wybierania haseł w oparciu o osoby - zarówno realne jak i wymyślone. Zapraszam do lektury.

_-¯ Przykładowe hasła z tej kategorii to ,,Krzyś_to_ibis'', ,,DonekDonek'', ,,dominator300'', ,,CKN7.62mm'', ,,batman1robin'' czy ,,JamJestB0nd''. Generalna zasada klasyfikacji jest taka jak w przypadku imion, jednak dochodzą tutaj dodatkowe czynniki. Po pierwsze - posiadacz takiego hasła ma niewątpliwie rozbudowane ego. Nie wystarcza mu samo imię, o nie! Czuje się lepszy od innych użytkowników, które swoje hasła tworzą jedynie w oparciu o imiona. Postawię dolary przeciwko orzechom, że 95% uczestników programów typu ,,Taniec z gwoździami'' czy ,,Na koniu śpiewają'' używa takiego schematu. Pierwsze rozpoznanie zatem to egocentryzm, ekstrawertyzm i megalomania. Jedyny wyjątek od schematu stanowi wspomniane w poprzedniej części ,,CharyzjuszChakier''. _-¯ Od ogółów przejdę do szczegółów i dokładnie omówię podane wcześniej przykłady rzeczywistych haseł. Co się rzuca w pierwszym to oczywiście użycie podkreśleń. Abstrahując od samej treści - podkreślenia świadczą o zaawansowanej grzybicy, łojotokowym zapaleniu skóry i drożdżakach. Sama postać, do której hasło nawiązuje - jest tylko podświadomie postawionym wykrzyknikiem i kropką nad ,,i'' - i dobitnie świadczy o tym że użytkownik ma łupież. _-¯ Drugi z przykładów jest czytelną diagnozą uszkodzenia płata czołowego, w którym - jak wiadomo - umiejscowiony jest ośrodek mowy. Powtarzanie zwrotów w pisaniu jest niczym innym jak psychomotorycznym jąkaniem się. Powtarzanie zwrotów w pisaniu jest niczym innym jak psychomotorycznym jąkaniem się. Dodatkowo - jak wiadomo - osobnik w środowisku znany jako ,,Donek'' sam ma problemy z mową i jak do tej pory niepoprawnie artykułuje niektóre głoski, co jest niejako znakiem rozpoznawczym partii do której należy. Powtarzanie zwrotów w pisaniu jest niczym innym jak psychomotorycznym jąkaniem się. _-¯ Identycznie jest w kolejnym przypadku, jednak tu dochodzą jeszcze problemy z własną osobowością oraz niespłacalnym kredytem. Tego typu hasła zwykle są wynikiem błędnie wpisanych zwrotów typu ,,domator'', ,,miłośnik kotów'' czy ,,hodowca pelargonii''. Szczególnie w tym ostatnim przypadku często jako hasło używane jest słowo ,,Pudzian''. Jeżeli hasło zakończone jest liczbą - oznacza ona liczbę lat przez które udałoby się spłacić kredyt, gdyby przeznaczać na to dochody wszystkich mieszkańców bloku. _-¯ ,,CKN7.62mm'' to czytelny podpis romantyka-awangardzisty (w odróżnieniu od romantyka-konserwatysty, który użyłby raczej ,,10:20AM''). Liczby orientacyjnie pozwalają określić kiedy nastąpi kolejna próba samobójcza lub śmierć na suchoty. Miłośnicy Cypriana Kamila Norwida określają ją precyzyjnie jako liczbę zmiennoprzecinkową w miesiącach, licząc od daty ustawienia hasła. Zwolennicy Adama Mickiewicza zadowalają się określeniem godziny, jednak bez podania konkretnej daty. Być może ma to związek z faktem, że konserwatysta nigdy nie będzie romantykiem. _-¯ Od osób rzeczywistych i historycznych przejdźmy do postaci fantastycznych. ,,batman1robin'' to przykład zagubienia w otaczającej rzeczywistości. Z jednej strony ,,batman'' - milioner otoczony nowoczesną technologią. Z drugiej - ,,robin'' - banita z lasu Sherwood, posługujący się drewnianym łukiem i żyjący w mrokach średniowiecza. Mają oni jednak cechę wspólną - obaj walczyli z niesprawiedliwym i złym światem, w którym przyszło im żyć. Posiadacza hasła opartego o podany schemat tylko krok dzieli od chwycenia za siekierę i rozpoczęcia krótkotrwałej (acz spektakularnej) walki z systemem, z której - jeżeli szczęście dopisze - można będzie obejrzeć migawki w popularnych serwisach informacyjnych, włącznie z momentem zasuwania worka na zwłoki. Ciekawostką w omawianym przykładzie jest fakt użycia jedynki w środku. Ze stuprocentową pewnością można na tej podstawie stwierdzić, że użytkownik jest somnambulikiem lubiącym pierogi z grzybami. _-¯ Ostatnie hasło wygląda dosyć ciekawie, gdyż stanowi alfanumeryczną twincase'ową wariację na temat osoby George'a Roberta Lazenby'ego. Już sam fakt że do napisania poprzedniego zdania trzeba było użyć trzech pojedynczych apostrofów świadczy o tym, że mamy do czynienia z dewiantem co najmniej średniego szczebla, psychopatą, seryjnym mordercą bądź zamachowcem-samobójcą. Lub wszystkimi tymi osobami na raz. Tylko osobnicy tego pokroju używają zmanglowanej nazwy karabinu AK-47 jako hasła. Na szczęście w tym przypadku algorytm był bardzo prosty i sprowadzał się do następujących kroków: 1. AK-47 2. Zachodni ,,konkurent'' AK-47? MK16. 3. W obu nazwach powtarza się ,,K''. Po wyrzuceniu otrzymujemy M16 4. 1 jest podobne do I. Otrzymujemy MI6 5. MI6 to oczywiście wywiad brytyjski, którego najbardziej znanym agentem jest... 6. James Bond. 7. Dodatkowa gra literowo-cyfrowa i mamy wynik. AK-47 -> JamJestB0nd. _-¯ W następnym odcinku przedstawię kolejne schematy haseł, jak również postaram się odpowiedzieć na pytania p.t. Czytelników, n.p. w jaki sposób bezpiecznie używać hasła ,,CharyzjuszChakier'' - tak, by nikt go nie odgadł.

Tagi:

chakierowanie, chakier, II, chasłologia, cz.

Kategoria: Ogólne

Komentarze (19)

Chasłologia 2009-02-26 00:29

_-¯ Chasłologia to nowa gałąź nauki, którą stworzyłem i z powodzeniem rozwijam od kilkunastu lat. Nazwa pochodzi od słów ,,chakierowanie haseł z logów'', choć niektórzy błędnie rozwijają to jako ,,haseł chakierskie logowanie''. Chasłologia, podobnie jak dziedziny jej pokrewne, np. numerologia, ma szeroki zakres zastosowań. Na podstawie skomplikowanych lecz niezwykle owocnych badań udało się wykorzystać ją do:

_-¯ Hasło typu ,,imię'' świadczy o przynajmniej jednym zaburzeniu psychicznym użytkownika. Jeżeli jest to imię użytkownika świadczy o narcyzmie. Jeżeli dodatkowo jest użyte w zdrobnieniu - może być dowodem skłonności pedofilskich lub skutkiem molestowania seksualnego. Imię męskie, użyte przez mężczyznę w haśle jest dowodem jego skłonności homoseksualnych. Imię żeńskie, użyte przez kobietę - jest dowodem skłonności homoseksualnych jej chłopaka. Jeżeli kobieta nie ma chłopaka - jest dowodem skłonności homoseksualnych u chłopaka, którego będzie miała. A - idąc dalej tą logiką - świadczy o tym, że jest po prostu brzydka. _-¯ Jeżeli użytym imieniem jest imię partnerki/partnera (płci przeciwnej) najczęściej nie świadczy to o miłości i oddaniu, a jedynie o poczuciu winy i próbie zatuszowania zdrady. Jeżeli, dajmy na to chłopak pani Karoliny ma hasło ,,karolina'' - zdradził ją przynajmniej raz (w stanie zamroczenia alkoholowego, o czym świadczy mała pierwsza litera). Hasło ,,Karolina'' (pisane z wielkiej litery) jest niezbitym dowodem na to że zrobił to na trzeźwo. Użycie zdrobnienia (,,Karolcia'', ,,karusia'') znamionuje dopuszczenie się zdrady co najmniej dwa razy. _-¯ Niestety - dalej jest tylko gorzej. Jeżeli jako hasło użyte jest wyrażenie będące pieszczotliwym, intymnym określeniem partnera/partnerki (np. ,,żabcia'', ,,misiaczek'' lub ,,grubekrówsko'') można być pewnym że związek rozpadnie się najdalej za dziewięćdziesiąt cztery dni, zaś chłopak/dziewczyna ma na koncie przynajmniej trzy zdrady, plus jedną wstydliwą chorobę we wczesnym stadium (z wysypką lecz jeszcze bez wyprysków). Gdy dodatkowo został użyty przymiotnik ,,kochany''/,,kochana'' lepiej od razu spakować walizki (swoje lub partnera/partnerki, w zależności od tego do kogo należy mieszkanie) i zamówić sobie wizytę u wenerologa/ornitologa. _-¯ Najlepszym z przypadków jest (zwykle! wyjątek w kolejnym akapicie), jeżeli w haśle użyte zostało jakieś ,,obce'' imię, niemające związku z obecnym partneram/partnerką poza tą samą polaryzacją płciową. Możemy wtedy czuć się w miarę bezpiecznie - póki co do zdrady nie doszło, lecz jest ona jedynie planowana. Dopóki chłopak hipotetycznej pani Karoliny po powrocie z delegacji nie zmieni swojej ,,Żanety'' na ''KochanąKarolcię'' - jest dobrze. _-¯ W tym miejscu wypada nadmienić, że język imion, zdrobnień i przymiotników należy do grupy bardziej wyrafinowanych. Osobnicy z o ścisłych umysłach (zazwyczaj mężczyźni), nie bawią się w subtelności. Przykład z życia: pan Waldek, mający ustawione hasło ,,Sylwia88'' wcale nie miał koleżanki z rocznika 88. To znaczy koleżankę Sylwię miał, i owszem. Wynajęty jako rzeczoznawca w dochodzeniu ustaliłem, że hasło ,,Sylwia1'' zostało ustawione przez pana Waldka półtora roku wcześniej i od tej pory zmieniało się mniej-więcej raz na tydzień - za każdym razem inkrementując o 1 użytą liczbę. W trakcie dochodzenia wyszło na jaw, że w tym okresie czasu pan Waldek 88 razy chodził do swojej koleżanki Sylwii pomagać jej wnosić zakupione właśnie pianino. Ponieważ jednak w mieszkaniu nie znaleziono 88 pianin, sprawę (z braku dowodów) umorzono (czyli zanurzono w morzu). Wkrótce po tym pan Waldek zmienił hasło ponownie, tym razem na ,,MotylekMójNajukochańszy'' (per ,,Motylek'' mawiał w chwilach czułości do swojej żony), a po dwóch tygodniach zmarł na nieznaną chorobę weneryczną. _-¯ W kolejnym wpisie pozwolę sobie przytoczyć i omówić dalsze schematy używanych haseł, opartych np. o bohaterów kultury masowej, gatunki zwierząt, szkolne przydomki, nazwy miast itd. Zatroskanych zaś z góry uprzedzam że tylko osobnicy używający hasła ,,CharyzjuszChakier'' nie wykazali w teście żadnych odchyleń od normy.

Tagi:

chakierowanie, chakier, chasłologia

Kategoria: Ogólne

Komentarze (16)

Wiosna, panie sierżancie! 2009-02-24 00:41

_-¯ Kolejny poniedziałkowy James Bond za nami. Tym razem był to ,,A View to a Kill'' z przebojowym ,,Dance into the Fire'' zespołu ,,Duran Duran''. Oglądając ten jeden z najlepszych ,,Bondów'' i mając za oknem piaszczystą plażę omywaną spienionymi falami ciepłego oceanu na myśl przychodzi mi jeszcze jedna piosenka tego zespołu...

Wszystkim pozostającym w kraju dedykuję ten oto gorący kawałek. _-¯ Wiosna za pasem! Dzień jest coraz dłuższy! To najlepsza pora roku - jak piątkowe popołudnie - gdy wszystko co najlepsze jest jeszcze przed nami. Macie jeszcze czas, by na kwietniowo-majowe wieczory znaleźć sobie Rio ;)

Tagi:

chakierowanie, chakier, wiosna, panie, sierżancie

Kategoria: Bleblanie

Komentarze (3)

Dokument tekstowy 2009-02-20 23:50

_-¯ Czym jest dokument tekstowy - wszyscy doskonale wiedzą. Z grubsza - jest to dokument, który oprócz grafiki zawiera literki, wyjaśniające jak interpretować zamieszczone w dokumencie obrazki. Nie wszyscy jednak wiedzą czym jest ortodoksyjny dokument tekstowy. Otóż - ortodoksyjny dokument tekstowy jest to zwykły dokument tekstowy z obrazkami - z tym że bez obrazków. Mówiąc prościej - jest to dokument dla dysgrafików (dysgrafik: osoba która nie lubi grafiki). Chociaż wartość ortodoksyjnych dokumentów tekstowych we współczesnym świecie jest marginalna, to jednak czasami trzeba z nich skorzystać.

_-¯ I tu zaczynają się schody. Choć mechanizmy obsługi ortodoksyjnych dokumentów tekstowych nieźle funkcjonowały w DOSie, to nieco podupadły w systemach z linii Win9x. W Windows XP trzymały się jeszcze siłą przyzwyczajenia, jednak w Viście znalazły się w grupie tzw. ubogich krewnych. Jeżeli chcesz stworzyć ortodoksyjny dokument tekstowy, Vista informuje Cię że: 1. Nie chcesz 2. Nie potrzebujesz 3. Nie możesz _-¯ Od tej pory zamiast ,,ortodoksyjny'' będę używał przymiotnika ,,generyczny''. Brzmi lepiej, choć kojarzy się ze starością. Ale w końcu to stary format. _-¯ Dziś rano skontaktował się ze mną znajomy chakier niższego poziomu. Okazało się, że po zainstalowaniu biuletynu bezpieczeństwa numer 28347404 napotkał nielichy problem - Wiesz, Charyzjusz, normalnie to dawałem prawym klawiszem na pliku, albo na pustym miejscu, i tam była pozycja ,,Dokument tekstowy''. I wtedy otwierał mi się edytor i mogłem edytować wybrany lub nowy dokument. A teraz mi to znikło! - Zniknęło - poprawiłem odruchowo. - Kiedy właśnie nie! Nie zniknęło. Znikło! - Bez jaj... - zaprotestowałem - A, nie wiem. Nie patrzyłem, czy bez. - przyznał rozmówca. - OK. Sprawdzę. - zapewniłem i odłożyłem słuchawkę. Kolejny telefon zamierzałem wykonać do Stefana _-¯ - Elo, Stef? - zagadnąłem jak tylko usłyszałem w komórce znajome ,,Stef, elo?''. Od kiedy Stefan dał mi bezpośredni numer na swoją komórę kontakty z managementem Microhardu stały się lekkie, łatwe i przyjemne. - Ole. Stef. Kto zacz? - Zacz ja. Stef, czemu po aktualizacji numer 28347404 przestaje działać możliwość tworzenia i aktualizowania dokumentów tekstowych? Stef popykał trochę w tzw. offie. - SOA#1 - prychnął. - Jaj bez, Stef. Użyszkodnik mnie się skarżył. Na mikrosekundę zapadła cisza... - A... Znaczy. Znaczy, w rejestrze sobie nagrzebał? - Nagrzebał? - upewniłem się. - Jak nic, nagrzebał. - zapewnił Stef. - Ok. Dzięks. - podziękowałem i rozłączyłem się. Po chwili już dzwoniłem do chakiera niższego poziomu. - Nagrzebałeś? - zagaiłem bez warzywniak (bez ogródek, przyp. tłum). - Noooooo..... - Nagrzebałeś? - powtórzyłem z mocą. Dla ułatwienia podłączyłem sobie do kompa międzyfazówkę, więc wychodziło mi jakieś 380V na zdanie. - Charyzjusz, ale... - Dość! - przerwałem. Nie lubiłem, kiedy amatorzy wtrącali się w moje wyroki. Dlatego też szybko zakomenderowałem: - Jedyne lekarstwo - reinstall! I to raz! - Ale... - NATYCHMIAST! Od mojego ryku zadrżała ziemia. Poczułem się trochę niepewnie. Rzuciłem okiem na telewizor, w którym lada chwila miał podać informacje o ofiarach niespodziewanej lawiny w Alpach. Zamiast tego usłyszałem coś, co zmroziło mnie na 0.5 sekundy. - Ale ja zainstalowałem VI i wyedytowałem ten dokument... _-¯ Zadrżałem. Objąłem niedoszłego chakiera ramieniem i wskazałem mu widniejącą na horyzoncie wysmukłą sosnę. Było to o tyle trudne, że cały czas rozmawiałem z nim prze telefon. - Widzisz tam taką fajną laskę? - zagadnąłem, sięgając lewą ręką po Berettę. - Gdzie? _-¯ Młody chakier dał się złapać. Huknął strzał. _-¯ Uprzątnąłem kawałki czaszki i mózgu, po czym chwyciłem za telefon. - Stef? - Charry? - Załatwione - Nikt się nie dowie, że dokumenty tekstowe możne edytować przez VI? - Nikt - zapewniłem. - Dobrze. - Dobrze - przytaknąłem. - Dobrze. _-¯ Uspokoiwszy sumienie zdecydowałem się opisać całe zajście. Ponieważ edycja spod prawego klawisza myszy nie działała - odpaliłem edytor VI i jakoś dałem sobie radę...

Tagi:

chakierowanie, chakier, dokument, tekstowy

Kategoria: Chack

Komentarze (13)

Lokalizator 2009-02-13 23:54

_-¯ Dzisiejszy wpis będzie poświęcony nowatorskiej technologii, którą wymyśliłem przebywając codzienną drogę do pracy.

_-¯ Pogoda była akurat pod psem. Padał śnieg z deszczem. Ciężkie, lepkie płatki przylepiały się do szyb auta, co i raz rozgarniane piórami wycieraczek. Oczami wyobraźni widziałem już, jak moje niedawno umyte auto zmienia się w umazanego błociucha, na którym lada chwila jakieś dziecko wyrysuje palcem napis ,,Brudas!''. Gdy dojechałem wreszcie do roboty przyjrzałem się maszynie krytycznym okiem. Lewy bok był niemiłosiernie zafafluniony. Prawy - jakby mniej. Zastanowiło mnie to, gdyż zdrowy rozsądek nakazywał, by było odwrotnie. Wiadomo - po prawej stronie pobocze, dziury, kałuże. Przyjrzałem się autom kolegów z pracy - były również ubrudzone, w większym lub mniejszym stopniu, ale inaczej. Postanowiłem to zbadać. _-¯ Ponieważ chwilowo nie miałem w firmie wystarczająco mocnych komputerów do przeprowadzenia eksperymentu - włamałem się do sieci NATO, by ,,wypożyczyć'' sobie parę cykli z chmury obliczeniowej używanej do modelowania scenariuszy gier wojennych. Wprowadziłem tam dane dotyczące ciśnienia, wilgotności powietrza, wiatru, temperatury, zjawisk atmosferycznych (deszcz ze śniegiem) i tak dalej. Wprowadziłem dane dotyczące ruchu samochodów na trasie dojazdowej do pracy, jak i samą trasę. Wreszcie uzupełniłem wszystko o model mojego samochodu, jego aerodynamikę, powierzchnie boczne, lepkość szyb i kolor lakieru. Po dwunastu sekundach miałem wynik - stopień ubłocenia auta, który prawie fotorealistycznie oddawał wygląd mojego samochodu. Zatem - system działał. _-¯ Kolejne zadanie które postawiłem przed komputerami NATO było odwrotne. Wprowadziłem parametry pogody oraz stopień ubłocenia auta, i poprosiłem o wyznaczenie scenariuszy dojazdu. Tym razem musiałem czekać na wynik dłużej, bo około półtorej minuty. Jednak to, co zobaczyłem spowodowało, że otworzyłem paszczę ze zdumienia. Pomimo że spodziewałem się właśnie takiej odpowiedzi... _-¯ System bezbłędnie wyliczył mi trasę, jaką przebyło moje auto. Pomylił się jedynie przy piekarni, którą zwykle mijam skrótem za śmietnikami, za to zrekompensował to sobie potem na rondzie za szkołą. Dla pewności powtórzyłem pierwszy krok obliczeń z tą trasą - wyjściowe ubłocenie auta było identyczne. Zatem mój pomysł wyliczania trasy przebytej przez samochód na podstawie struktury pokrywającego go brudu miał sens! Tylko, na co to komu? _-¯ I w tym momencie wpadłem na kolejny genialny pomysł. Przecież w sieci występują czynniki, które można uznać za analogiczne do dziurawych dróg, błota, śniegu z deszczem i tym podobnych. Zawsze istnieją lepsze lub gorsze połączenia między routerami, przestoje, objazdy, remonty łącz, zakłócenia elektromagnetyczne... Każdy bit wysłany z miejsca A do miejsca B dociera do celu pokryty cienką patyną przebytej trasy. Gdyby udało się to matematycznie przeanalizować... _-¯ Wkrótce miałem gotowy plan modelu, powstały po przeanalizowaniu kilkuset tysięcy pakietów wysłanych z różnych miejsc świata. Okazało się, że np. bity w ramkach namagnesowują się w miarę jak dane, podróżując łączami, przecinają linie magnetyczne Ziemi. Dodatkowo, pakiety wysłane z półkuli południowej mają więcej jedynek, czyli ładunków elektrycznie naładowanych dodatnio. Jeżeli ktoś z Państwa zastanawiałby się dlaczego dane z Australii zawierają więcej plusów - odpowiedź jest prosta. Gdy u nas jest zima, to w Australii jest lato. Dodatnie temperatury. Ciepło. Na plusie. Ot, co. _-¯ Przesuwając się wzdłuż południków dane podlegają też oddziaływaniu siły Coriolisa, która sprawia że jedynki wyginają się w lewo (na półkuli północnej, na południowej odwrotnie). Nie bez znaczenia ma też długość pakietu. Wiadomo, że długie dane mają nielichy problem przy pokonywaniu ostrych skrętów w routerach - kto widział z jakim zapasem muszą zakręcać TIRy, ten wie o czym mówię. Dlatego też w długich pakietach często występują naprężenia, powodujące mimowolne rozprężenie przesyłanych danych. Badając stopień ich kompresji docelowej w stosunku do kompresji maksymalnej można policzyć przez ile ostrych zakrętów musiały przejść. _-¯ Całość tej informacji, nałożona na topologię światowej sieci pozwala ze 100% pewnością rozpoznać geolokalizację nadawcę pakietu danych. Wszystkie serwery proxy zdają się psu na budę, gdyż trasa pakietu zostaje zapisana w jego strukturze. Pakiet wysłany bezpośrednio do celu jest mniej ,,zmęczony'' niż pakiet przesłany przez serwer w Chinach, oba jednak wskażą to samo miejsce - miejsce nadawcy. Sami Państwo przyznają, że jest to nowoczesna metoda lokalizacyjna. _-¯ Aktualnie prowadzę rozmowy z dwoma przedstawicielami sieci teleinformatycznych, którzy chcą bym zaimplementował mój pomysł w ich rozwiązaniach geolokalizacyjnych. Jeżeli również Państwo są zainteresowani - proszę o kontakt. Właściwie, wystarczy wysłać do mnie PINGa. Ja już będę wiedział, od kogo...

Tagi:

chakierowanie, chakier, lokalizator

Kategoria: Chack

Komentarze (17)

Obniżone taktowanie... 2009-02-07 00:37

_-¯ Niestety. Tak to już jest na tym świecie, że wszystko pulsuje, wszystko ma swój min i max, Jin i Jang. Jest dzień i noc. Młodość i starość. Radość i smutek. Złe oprogramowanie i bardzo złe oprogramowanie. Ta zależność nie ominęła też, niestety, mnie. Ze sprawnego, doskonałego, błyskotliwego chakiera stałem się jedynie sprawnym, błyskotliwym chakierem. Ot, taki los. Już nie mogę o sobie powiedzieć ,,Nobody's perfect, and my name is Nobody''. Mój wewnętrzny zegar zwolnił co najmniej o pierwiastek z dwóch, a mając na względzie wszechobecne w mediach przebąkiwanie o kryzysie - zwolni pewnie jeszcze ze trzech.

Tagi:

chakierowanie, chakier, obniżone, taktowanie

Kategoria: Ogólne

Komentarze (16)

Ciekawu ofertu 2009-02-01 19:48

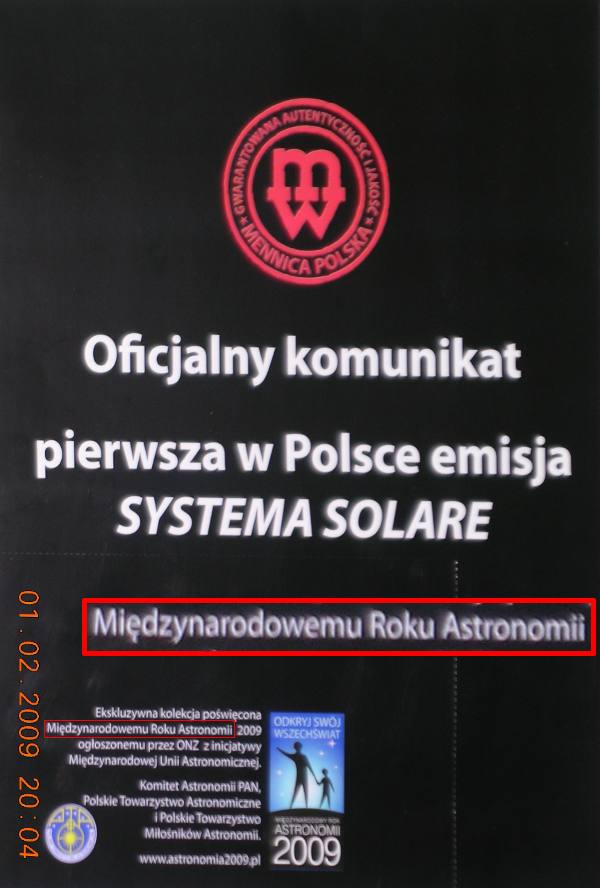

_-¯ Dzisiu, przeglądającu zakupionu przedwczoraju gazetu (ogólnopolsku dzienniku o znacznu nakładu), znalazłemu w środku ulotku z ciekawu ofertu. Ulotku wyglądału profesjonalnu, wykonanu byłu na błyszczącu papieru, a marku ,,Mennicu Polsku'' z miejscu obudziłu u mniu zaufaniu. Wyglądu ulotku przedstawiu na zdjęciu:

Jednu mnie tylku zastanowiu: czy monetu z ofertu będziu taku samu hitu, jak tu z ,,Rzeczpospolitu Polksu''?

Tagi:

chakierowanie, chakier, ciekawu, ofertu

Kategoria: Ogólne

Komentarze (5)

Reklama 2009-02-01 00:24

_-¯ Wpis ten będzie naszpikowany markami. I mam w głębokim poważaniu wszelkiego rodzaju ® czy ™. Jeżeli wymieniam Szopę Pana Wacka to nie zamierzam dodawać co drugie zdanie, że Szopa Pana Wacka została użyta jedynie w celach informacyjnych, bo nie została. Została użyta w celu uwieścia... uwieścienia... uwiedzenienia pewnej internautki, ale to już zupełnie inna para kaloszy (gumiaków®).

_-¯ Ale po kolei, jak zwykłem pisać. Zaczęło się od tego, że zachorowałem na drukarkę atramentacyjno-fotodrukistyczną. Do tej pory posiadany przez mnie egzemplarz DeskJet 600 spisywał się dzielnie, ale postanowiłem odesłać go na emeryturę. Czyli wywalić (jak w ZUSie). Dodatkowym motywatorem był fakt, że liczba zgromadzonych na cyfrowych nośnikach zdjęć grubo przekroczyła okres półdekady. Znaczy - gdyby ruskie użyły Złotego Oka®, to Charysia nigdy by nie uwierzyła, że kiedyś nie umiała korzystać z nmapa, tylko mozolnie skanowała wszystko na piechotę. Postanowiłem więc utrwalić wszystko na papierze, który co prawda jest mało pojemny, ale za to nie można rozwalić albumu zdjęć jednym uderzeniem obcasa. _-¯ Mój wybór padł na drukarkę Conan Pimax iP4500, jako model oferujący idealną jakość połączoną z idealną ceną. Udałem się zatem do pobliskiego sklepu sieci Mars, w celu zakupu wybranego urządzenia. Udałem się, obszedłem ekspozycję z miną znawcy, i nie znalazłszy (trudne w wymawianiu słowo) tego, czego szukałem, zwróciłem się do sprzedawcy z pytaniem: - Szukam drukarek firmy Conan - To se pan szukaj... - odpowiedział mi sprzedawca, używając jednak zestawu słów ,,niestety, chwilowo NIE mamy''. Zrozumiałem przekaz i powstrzymałem się od głupich pytań w stylu ,,a kiedy TAK mamy?''. Obróciłem się na pięcie i godnie wyszedłem. Udałem się do kolejnego sklepu ,,Electro Earth''. Obeszłem (nie, nie obszedłem, bo mi się spieszyło) go raźnym krokiem i stwierdziwszy to co poprzednio zagadnąłem strażnika stoiska: - Conan? - Nie. Wyszłem tym samym szybkim krokiem którym przyszłem i obeszłem. Wsiadłem do auta i ruszyłem do MediaMraktu. Po kilku godzinach krążenia znalazłem odpowiednie miejsce do zaparkowania blisko wejścia i udałem się do środka. Na stoisku drukarek panował istny przepych. Zagadnąłem przechodzącego pracownika: - Przepraszam, szukam drukarki Conan... - Conan? Panie szanowny, to najgorszy chłam na świecie. Jak pan będzie szukał synonimu do słowa ,,chała'' to powie pan Conan. Najlepsze na świecie drukarki to PH! - Doprawdy? - Doprawdy. I proszę się nie przejmować logiem PH które mam na plecach. Kazali mi. I całkiem przypadkowo jestem przedstawicielem handlowym firmy PH. - Rozumiem. Skontaktujemy się z panem. - odparłem odruchowo, obróciłem się na pięcie i wyszedłem. _-¯ Kolejno odwiedziłem: Sad City, CarreFive, Komputornik i niezliczoną liczbę sklepów internetowych oraz lokalnych. W każdym z nich spotykałem się z odpowiedzią: ,,było, ale nima''. _-¯ I wtedy, przypadkiem, udałem się do popularnego marketu spod marki Virtual. Chciałem kupić bułki z półki, ale spojrzałem i ujrzałem moją upragnioną drukarkę!!!, niedostępną na rynku od co najmniej stu lat! _-¯ Kupiłem. Zobaczyłem. Zwyciężyłem. _-¯ Konkludując: nie da ci ojciec, nie da ci matka, tego co da ci Virtual. Nie rymuje się, ale to prawda.

Tagi:

chakierowanie, chakier, virtual

Kategoria: Ogólne

Komentarze (11)

Najnowsze wpisy

Najnowsze komentarze

2017-06-30 05:56

DANIELS LOAN COMPANY do wpisu:

Jak się włamać na konto pocztowe

Cześć, Mam na imię Adam Daniels.

Jestem prywatny pożyczkodawca, który dają kredyt prywatnych[...]

2017-06-27 11:05

Mr Johnson Pablo do wpisu:

Jak się włamać na konto pocztowe

Cześć,

Czy potrzebujesz pożyczki? Możesz się rozwiązywać, kiedy dojdziesz. Jestem[...]

2017-06-27 06:09

greg112233 do wpisu:

Jak się włamać na konto pocztowe

Witam wszystkich, jestem Greg z Gruzji, jestem tutaj dać

Zeznania na

Jak po raz pierwszy[...]

2017-06-21 16:10

Iwona Brzeszkiewicz do wpisu:

Jak się włamać na konto pocztowe

Czesc, kochanie. Czy wciaz szukasz pomocy. Nie szukaj dalej, poniewaz senator Walter chce i[...]

2017-06-15 14:20

kelvin smith do wpisu:

Jak się włamać na konto pocztowe

Brak zabezpieczenia społecznego i brak kontroli kredytowej, 100% gwarancji. Wszystko, co musisz[...]

2017-06-13 06:20

Gregs Walker do wpisu:

Jak się włamać na konto pocztowe

Uwaga:

Jest to BOOST CAPITAL CENTRAL TRUST FINANCE LIMITED. Oferujemy wszelkiego rodzaju[...]

2017-06-13 06:09

Gregs Walker do wpisu:

Jak się włamać na konto pocztowe

Uwaga:

Jest to BOOST CAPITAL CENTRAL TRUST FINANCE LIMITED. Oferujemy wszelkiego rodzaju[...]

2017-06-09 16:42

George cover.. do wpisu:

Jak się włamać na konto pocztowe

Witamy w programie Fba loaninvestment

Czasami potrzebujemy gotówki w nagłych wypadkach i[...]

Kategorie Bloga

Ulubione blogi

Archiwum Bloga

|