czyli czego się możecie ode mnie nauczyć

|

1000000 pobrań Omnicrypta 2007-03-11 00:58

_-¯ W dwa dni po publikacji mojego programu liczba pobrań przekroczyła 1000000, co nieco mnie zaskoczyło, gdyż licznik odwiedzin bloga przez ten czas zliczył ich nieco ponad sześćdziesiąt tysięcy. Tajemnica wyjaśniła się rychło gdy sprawdziłem chakierskie fora i serwisy, które zli

_-¯ Przypomnę tylko podstawowe cechy Omnicrypta: 1. Ukrywa informacje w dowolnym pliku 2. Plik z ukrytą informacją jest nieodróżnialny od oryginału (zgadzać się będą wyniki wszystkich wykonanych algorytmów 'mieszających' (md5, sha1 etc.) 3. Odporny na atak brute-force (!!! tak jest !!!) _-¯ W związku z Omnicryptem dostałem oczywiście tysiące listów, w tym też od wielkich korporacji programistycznych. Prezes pewnego koncernu z Redmond (pragnący zachować anonimowość) oferował mi trzy miliardy dolarów za wyłączność na użycie technologii omnicrypta w ich kolejnym produkcie. Inny korespondent, podpisujący się 007 oferował mi (dość oryginalnie) dożywotnie dostawy Martini za wprowadzenie 'backdoora' umożliwiającego deszyfrację na uniwersalne hasło 'Spectre'. Oczywiście w obu przypadkach odmówiłem. _-¯ Omnicrypt nie jest przecież na sprzedaż. PS. Ponieważ jestem zwolennikiem upowszechniania nowoczesnych technologii udostępniłem źródła Omnicrypta, a jednocześnie nie złożyłem wniosku patentowego, by wszyscy mogli korzystać bez obaw z tej zaawansowanej technologii. Liczę się jednak z tym, że różnej maści cwaniaki wyciągną po nią rękę. Proszę się jednak nie martwić - wiem, że urzędy patentowe nie dadzą się nabrać oszustom. Gdyby było inaczej już dawno ktoś uzyskałby np. patent na 'dwuklik'

Tagi:

chakierowanie, chakier, 1000000, pobrań, omnicrypta

Kategoria: Stonogografia

Komentarze (8)

Omnicrypt 2007-03-08 23:50

_-¯ Dziś cały dzień nudziłem się śmiertelnie, gdyż jak zwykle w drugie czwartki miesiąca musiałem dokonać rutynowej kontroli bitów parzystości, a co za tym idzie wypełnić stosy kwitów. Ponieważ kwity należały do kategorii 'niejawne', musiałem wypełniać je ubrany w ciemny prochowiec, kapelusz i ciemne okulary, a po wszystkim komisyjnie zniszczyć, by nie wyciekły przypadkiem do prasy. Pomyślałem sobie wówczas, że dobrze by było mieć bezpieczne narzędzie do utajniania. Bezpieczne i wydajne... Coś, co ukryłoby informację równie dyskretnie jak metody stonogograficzne, a jednocześnie było równie 'pojemne' co klasyczna kryptografia. I wtedy właśnie wpadłem na genialny pomysł napisania uniwersalnego utajniacza wszystkiego w czymkolwiek. Panie i Panowie, oto Omnicrypt we własnej osobie!

Windows: omnicrypt.exe Linux: omnicrypt _-¯ Program jest zarazem prosty, genialny i potężny. Potrafi ukryć KAŻDĄ informację w JAKIMKOLWIEK pliku. Dodatkowo, plik-nośnik nie będzie poddany ŻADNYM wykrywalnym modyfikacjom. Omnicrypt ukryje przepis na wasze ulubione ciasto w obrazie instalacyjnym Windows Vista, lub obraz instalacyjny Visty w liście, który napisaliście do cioci. Stumegabajtowy plik zostanie schowany w Waszym imieniu, lub przeciwne - Wasze imię zostanie umieszczone dyskretnie w stu megabajtach danych. Możliwości są nieograniczone... _-¯ Program posiada trzy tryby działania: szyfrowanie, deszyfrowanie oraz 'tworzenia klucza'. Tworzenie klucza jest właściwym procesem ukrywania informacji - po podaniu nazwy pliku 'ukrywającego' oraz nazwy pliku 'ukrywanego' Omnicrypt wygeneruje klucz, który należy zachować i strzec, gdyż bez niego ukryta informacja na zawsze przepadnie. Gdy będziemy chcieli kiedyś ją wydobyć - będzie trzeba uruchomić Omnicrypta z parametrem deszyfrowania, oraz z podanymi nazwami pliku 'ukrywającego' oraz pliku-klucza. Proste, prawda? _-¯ Dla demonstracji potencjału Omnicrypta ukryłem jego kod źródłowy w wierszu Stonoga Jana Brzechwy. Wraz z odpowiednim kluczem, z pomocą Omnicrypta można wydobyć tę informację. Dodam, że program jest prawie dwa razy dłuższy niż wiersz, i mimo to - nie stosując żadnej kompresji - Omnicrypt elegancko go ukrył, nie zostawiając na oryginalnym tekście praktycznie żadnych śladów! Niemożliwe? ... ??? Nie znam takiego słowa.

Tagi:

chakierowanie, chakier, omnicrypt

Kategoria: Stonogografia

Komentarze (5)

Stonogizer/Destonogizer 2007-02-16 00:01

_-¯ Kilkanaście wpisów temu obiecałem Państwu przedstawienie metody ukrywania treści w frazie [b]Charyzjusz Chakier[/b]. Gotowy kod powstał już dosyć dawno (jeszcze w trakcie mojej wizyty w Redmond jednak po głębszych przemyśleniach postanowiłem zmodyfikować go tak, by stał się użytecznym narzędziem stonogograficznym. Ponieważ Charyzjusz Chakier nie stanowi dobrego materiału nośnego dla stonogografii zmieniłem bazę na frazę stonoga. (przepraszam za rym, był niezamierzony).

Poniżej umieszczam gotowe do pobrania programy dla najpopularniejszych na rynku systemów operacyjnych: Windows: stonogize.exe destonogize.exe Linux: stonogize destonogize Źródła: source.zip W przypadku systemu Windows dane do stonogizowania czytane są ze standardowego wejścia, a zapisywane w pliku którego nazwa jest parametrem programu. Destonogizowanie odbywa się podobnie, tzn. dane destonogizowane odczytywane są ze standardowego wejścia i zapisywane do pliku. W przypadku systemu Linux zamiast parametru można użyć standardowych przekierowań strumieni we-wy, za pomocą operatorów < oraz > _-¯ Uwaga: dane w pliku zip są zastonogizowane (taki mały żart). Tak więc by otrzymać kod źródłowy powinni Państwo wpierw poddać je destonogizacji za pomocą pobranych narzędzi. Uwaga: ponieważ dochodzą mnie sygnały że wersja dla systemu Linux jest niekompatybilna z systemami nie wspierającymi technologii DnCDoMM (Do not Core Dump on My Machine) przygotowałem również program skompilowany na te systemy: Linux bez DnCDoMM: stonogize destonogize Liczba wczorajszych odsłon bloga: 14627

Tagi:

chakierowanie, chakier, stonogografia, stonogizer, destonogizer

Kategoria: Stonogografia

Komentarze (9)

Żerująca stonoga przy paśniku 2007-02-10 14:19

_-¯ Dokarmianie stonóg jest jednym z moich ulubionych zajęć. Niestety, płochliwe te stworzenia rzadko dają się sfotografować w naturze. Łagodna tegoroczna zima spowodowała, że większość z nich nie zapadła w sen zimowy, lecz nadal pozostała aktywna, a to z kolei dało mi szansę wykonania serii świetnych zdjęć stonóg w ich naturalnym środowisku. Poniżej: żerująca stonoga przy paśniku (proszę kliknąć obrazek by otrzymać grafikę w wyższej rozdzielczości)

Jak ciekawostkę wymienię fakt że po zwyczajowej analizie stonogograficznej otrzymanego zdjęcia udało mi się wydobyć z niego informację w postaci przepisu na eskalopki cielęce w sosie serowym. Oto potęga stonogografii! Liczba wczorajszych odsłon bloga: 21670

Tagi:

chakierowanie, chakier, stonogografia, żerująca, stonoga, przy, paśniku

Kategoria: Stonogografia

Komentarze (4)

Stonogografia - rozwiązanie 2007-02-03 21:28

_-¯ Witam. Nie tak dawno temu ogłosiłem mały konkurs stonogograficzny. Odzew był imponujący, a zakres stosowanych przez Państwa metod zdestonogowania bardzo szeroki (że wspomnę opisaną tutaj bardzo pomysłową metodę kurową). Oto pierwsza dziesiątka zwycięzców:

1. Agata Mono-Hen 2. Tadeusz Sekundus 3. Wiesława Dreiper 4. Marta Vier 5. Karol Cinko 6. Edwin Seises 7.Wolfgang Sjemski 8. Celina Achtek 9. Dionizy Neun 10. Piotr Gruszczyński Serdecznie gratuluję! Jednocześnie mam dla pierwszych trzech osób miłą informację: otóż podczas mojej wizyty w USA udało mi się pozyskać sponsora konkursu, który ufundował nagrody w postaci 10K, 5K i 2K euro za pierwsze, drugie i trzecie miejsce. Tak więc tym razem udało się połączyć przyjemne z pożytecznym. Schowana przeze mnie informacja brzmiała oczywiście 'Charyzjusz Chakier' i była ukryta opisanym przeze mnie kodowaniem skarpetowym (szczegóły po kliknięciu w obrazek). Zachęcam do stosowania stonogografii na własne potrzeby, z pewnością się to Państwu opłaci. Liczba wczorajszych odsłon bloga: 19478

Tagi:

chakierowanie, chakier, stonogografia

Kategoria: Stonogografia

Komentarze (2)

Stonogografia - podpowiedź 2007-01-26 23:07

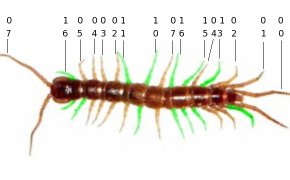

_-¯ Po opublikowaniu wczorajszej zagadki stonogograficznej otrzymałem od Państwa parę setek listów omawiających różne metody podejścia do zagadnienia oraz typy, co ukryta informacja zawiera. Duża część korespondencji była niezmiernie pouczająca, np. zaproponowana przez Panią Julię z Unierzyża metoda kurowa (nie mająca jednak nic wspólnego z wybitnym stonogografem Jewgienijem Kurowem). Pani Julia zaobserwowała, że drób który hoduje (odmiana: kura domowa, gallina domestica) wykazuje przy posilaniu się powtarzalny schemat doboru pokarmu. Pani Julia wykonała szereg testów, podsuwając swym kurom odpowiednio (tak jak na obrazku) spreparowane stonogi i mierząc czas, częstotliwość oraz kolejność uderzeń dziobem. Kury Pani Julii, konsumując stonogi, wystukały w systemie piątkowym następującą wiadomość: "Nic co Burek fajki Mifrokon". Nie jest to co prawda ukryta przeze mnie informacja, niemniej Pani Julii należy się niewątpliwie wyróżnienie za upór i nieszablonowe podejście. Być może zastosowana 'metoda kurowa' może znaleźć zastosowanie w stonogografii przyszłości, czego Pani Julii życzę.

_-¯ Zastosowana przeze mnie metoda ukrytcia informacji znana jest pod nazwą socks encoding czyli kodowanie skarpetowe. W metodzie tej odnóża stonogi wykorzystane są do zachowania wartości poszczególnych bitów informacji. Przykład podaję na rysunku poniżej (proszę kliknąć by otrzymać powiększoną wersję):  'Moja' stonoga potrafi zachować cztery bajty dodatkowej informacji (w sumie 32 bity, czyli 16 bitów na lewą i prawą połowę ciała). Dane zakodowane przeze mnie są zwykłym 'stringiem' zakończonym przez wartość zero (słownie: 0). Mam nadzieję że po tym wykładzie dalsze zmagania stonogograficzne staną się przysłowiowym pryszczem z masłem. Liczba wczorajszych odwiedzin bloga: 13656

Tagi:

chakierowanie, chakier, stonogografia

Kategoria: Stonogografia

Komentarze (8)

Stonogografia 2007-01-25 23:50

_-¯ Witam. Dziś, dla wszystkich pragnących przetestować sprawność własnego intelektu, przygotowałem małą zabawę. Na obrazku obok ukryłem wiadomość, posługując się technikami stonogograficznymi. Państwa zadaniem jest odszyfrowanie schowanej przeze mnie wiadomości. Swoje odkrycie, wraz z imieniem i nazwiskiem, mogą Państwo opublikować korzystając np. z systemu komentarzy do artykułu. Data wprowadzenia komentarza będzie podstawą do ustalenia rankingu najlepszych stonogografów, który opublikuję przy najbliższej, nadarzającej się okazji.

_-¯ Stonogografia jest jedną z dziedzin steganografii, specjalizującej się w ukrywaniu informacji w informacjach dotyczących stonóg. Ja akurat posłużyłem się obrazem w formacie JPG (proszę kliknąć na niego by otrzymać grafikę w wyższej rozdzielczości), aczkolwiek stonogografia dotyczy też umieszczania ukrytych danych w plikach dźwiękowych (np. piosenki o stonogach, prelekcje o stonogach czy nagrania odgłosów stonóg), tekstowych oraz wszelkich innych, noszących jakikolwiek przekaz dotyczący stonóg. _-¯ Stonogografia jest jedną z dziedzin steganografii, specjalizującej się w ukrywaniu informacji w informacjach dotyczących stonóg. Ja akurat posłużyłem się obrazem w formacie JPG (proszę kliknąć na niego by otrzymać grafikę w wyższej rozdzielczości), aczkolwiek stonogografia dotyczy też umieszczania ukrytych danych w plikach dźwiękowych (np. piosenki o stonogach, prelekcje o stonogach czy nagrania odgłosów stonóg), tekstowych oraz wszelkich innych, noszących jakikolwiek przekaz dotyczący stonóg.Techniki stonogograficzne wydajnie łączą się z technikami kryptograficznymi, czyli dodatkowym szyfrowaniem informacji. Jak wiadomo pewne odmiany stonóg, np. stonoga murowa (Oniscus asellus) szczególnie upodobały sobie wilgotne piwnice, lochy oraz właśnie krypty. Z tego powodu szyfrowany przekaz stonogograficzny jest szczególnie wydajny w przypadku gdy informacją 'nośną' są dane dotyczące stonogi murowej. _-¯ Dla większości Państwa szczególnym zaskoczeniem będzie fakt że ze stonogografią mieliście kontakt od najmłodszych lat. Zapewne wielu z Was zna doskonale wiersz... Stonoga Jana Brzechwy. Jest to modelowy przykład użycia stonogografii do ukrycia tajnego przekazu. Dla niezorientowanego czytelnika utwór brzmi jak ładny wierszyk dla dzieci. Dla stonogografa jest przykładem idealnie ukrytej informacji. Dodatkowego smaczku może dodać fakt, że treść wiersza jest jednocześnie opisem algorytmu do pozyskania z niego tajnej informacji! Jako przykład podam trzecią strofę: Poplątała się z piętnastą, A ta znów z dwudziestą piątą, Trzydziesta z dziewięćdziesiątą, A druga z czterdziestą czwartą, Choć wcale nie było warto. Jeżeli się odrobinę zastanowić od razu widać jasność przekazu. Dzieląc wiersz na używane w stonogografii 'wiązki bitów' autor jednoznacznie sugeruje te, które niosą informację, te które należy odrzucić (np. jedenasta) oraz na których należy wykonać operację XOR - np. piętnasta z dwudziestą piątą, trzydziesta z dziewięćdziesiątą, ale już nie druga z czterdziestą czwartą, choć tak by wynikało z algorytmu preselekcji - tutaj jednak autor od razu oznacza ślepą uliczkę (wcale nie było warto). Przyjemność zdestonogografowania całego wiersza pozostawiam Państwu, mam nadzieję że po informacjach podanych przeze mnie pójdzie już z górki. Na koniec podam jeszcze jedną wskazówkę: ukryta informacja jest wierszykiem, opisem pewnej uroczej poetki, zaczynającym się od słów "Kto poznał panią Stefanią, Ten wolał od innych pań ją". _-¯ Na zakończenie chciałbym życzyć wytrwałości w tropieniu ukrytej informacji. W jednym z następnych wpisów postaram się omówić techniki ukrywania informacji w zwrocie 'Charyzjusz Chakier'. Liczba wczorajszych odsłon bloga: 15455

Tagi:

chakierowanie, chakier, stonogografia

Kategoria: Stonogografia

Komentarze (17)

Najnowsze wpisy

Najnowsze komentarze

2017-06-30 05:56

DANIELS LOAN COMPANY do wpisu:

Jak się włamać na konto pocztowe

Cześć, Mam na imię Adam Daniels.

Jestem prywatny pożyczkodawca, który dają kredyt prywatnych[...]

2017-06-27 11:05

Mr Johnson Pablo do wpisu:

Jak się włamać na konto pocztowe

Cześć,

Czy potrzebujesz pożyczki? Możesz się rozwiązywać, kiedy dojdziesz. Jestem[...]

2017-06-27 06:09

greg112233 do wpisu:

Jak się włamać na konto pocztowe

Witam wszystkich, jestem Greg z Gruzji, jestem tutaj dać

Zeznania na

Jak po raz pierwszy[...]

2017-06-21 16:10

Iwona Brzeszkiewicz do wpisu:

Jak się włamać na konto pocztowe

Czesc, kochanie. Czy wciaz szukasz pomocy. Nie szukaj dalej, poniewaz senator Walter chce i[...]

2017-06-15 14:20

kelvin smith do wpisu:

Jak się włamać na konto pocztowe

Brak zabezpieczenia społecznego i brak kontroli kredytowej, 100% gwarancji. Wszystko, co musisz[...]

2017-06-13 06:20

Gregs Walker do wpisu:

Jak się włamać na konto pocztowe

Uwaga:

Jest to BOOST CAPITAL CENTRAL TRUST FINANCE LIMITED. Oferujemy wszelkiego rodzaju[...]

2017-06-13 06:09

Gregs Walker do wpisu:

Jak się włamać na konto pocztowe

Uwaga:

Jest to BOOST CAPITAL CENTRAL TRUST FINANCE LIMITED. Oferujemy wszelkiego rodzaju[...]

2017-06-09 16:42

George cover.. do wpisu:

Jak się włamać na konto pocztowe

Witamy w programie Fba loaninvestment

Czasami potrzebujemy gotówki w nagłych wypadkach i[...]

Kategorie Bloga

Ulubione blogi

Archiwum Bloga

|