|

chacked 2011-07-03 18:20

_-¯ No nareszcie... Bo już myślałem, że przegram zakład z M1m00h3m, że przed końcem tego tygodnia będę maił pwnage na blogu. Poniżej zamieszczam zrzut ekranu, a jeszcze niżej oryginalny kod, który niestety musiałem nieco zmodyfikować żeby mi meniów nie zasłaniał.

++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++ +#==========================================================================================#+ +# #+ +# _ _ ____ _ _ _ ____ ___ _ ____ ____ ___ ____ _ #+ +# |\ | | | |\ | | |___ |__] | |___ |__/ | \ | | | #+ +# | \| |__| | \| | |___ | | |___ | \ |__/ |__| |___ #+ +# #+ +# ____ _ _ _ _ _ ____ ___ ____ _ _ ___ _ ____ ___ _ _ ___ #+ +# | | | | | |\ | |___ | \ |__| |\ | | \ | |___ |__] | | | \ #+ +# |__| |_|_| | \| |___ |__/ | | | \| |__/ _| |___ |__] |__| |__/ #+ +# #+ +# by polish underground! :) #+ +# #+ +# Tak więc bez pierdolenia i owijania w bawełnę: #+ +# #+ +# Charyzjusz, masz fajny styl pisania i to sie ceni :) #+ +# #+ +# ale jak sam wiesz na każdego chaksiora przychodzi pora :D #+ +# do Ciebie nic nie mamy... ale przy okazji podmieniamy #+ +# za lanserstwo poleciał już Kacper i Gorion a my lecimy na wolno #+ +# te rymy szybko kleimy, i o wpis o nas i zmiane bloga prosimy #+ +# #+ +# #+ +# #+ +# czesc. #+ +# #+ +# #+ +# .--..--..--..--..--..--. #+ +# .' \ (`._ (_) _ \ #+ +# .' | '._) (_) | #+ +# \ _.')\ .----..---. / #+ +# |(_.' | / .-\-. \ | #+ +# \ 0| | ( O| O) | o| #+ +# | _ | .--.____.'._.-. | Bo my robimy to co lubimy! #+ +# \ (_) | o -` .-` | Hua haha Huahaha! #+ +# | \ |`-._ _ _ _ _\ / #+ +# \ | | `. |_||_| | #+ +# | o | \_ \ | -. .-. #+ +# |.-. \ `--..-' O | `.`-' .' #+ +# _.' .' | `-.-' /-.__ ' .-' #+ +# .' `-.` '.|='=.='=.='=.='=|._/_ `-'.' #+ +# `-._ `. |________/\_____| `-.' #+ +# .' ).| '=' '='\/ '=' | #+ +# `._.` '---------------' #+ +# //___\ //___\ #+ +# || || #+ +# OWNED ||_.-. ||_.-. #+ +# (_.--__) (_.--__) #+ +# #+ +#==========================================================================================#+ ++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++

Tagi:

chakierowanie, chakier, chacked

Kategoria: Chack

Komentarze (30)

Długa droga... 2010-10-09 23:07

_-¯ To będzie krótki wpis. Głównie chciałbym przeprosić za mą mizerną aktywność w przeciągu ostatnich dwunastu miesięcy, ale zaprzątał mnie SPOJ. Koniec-końców - udało mi się zanim minął rok dostać na szczyt rankingu (proszę szybko klikać, bo sytuacja tam jest bardzo płynna!), i gdyby nie te cholerne mrówki mógłbym spać spokojnie. A tak - jak tylko zamknę oczy, to zaczynam nosić pożywienie do kopca...

Tagi:

chakierowanie, chakier, droga, długa

Kategoria: Chack

Komentarze (94)

Chakierowanie kalkulatorem 2010-03-24 22:33

_-¯ Firma Texas Instruments jest doskonale znana większości światowej sławy chakierów (w tym, oczywiście, mnie). Stało się tak za sprawą jednego z produktów tej firmy - programowalnego, graficznego kalkulatora TI-84 Plus. Urządzenie to, na skutek fatalnego błędu (!) jego projektantów, stało się ulubioną chakierską zabawką, a tym samym - sennym koszmarem administratorów. A wszystko przez niewinnie wyglądający port USB...

_-¯ Zapewne wszyscy czytający tego bloga wiedzą, że chipy USB występują w dwóch odmianach: hosty oraz device'y (po polsku: hosty oraz diwajsy). Kości pierwszego rodzaju montowane są w komputerach, w układy drugiego typu wyposaża się wszelkiego rodzaju urządzenia do tych komputerów podłączane: pendraki, czytniki kart pamięci, kamery, aparaty cyfrowe, itd. itp. Również TI-84 Plus miał być wyposażony w układ, który umożliwiałby "widzenie" kalkulatora z poziomu komputera. Niestety (a może, z punktu widzenia mnie jako chakiera: stety) konstruktorzy poszli krok dalej. Zapragnęli by ich cyfrowe cudeńko było równorzędnym partnerem w komunikacji. Takim samym, co podłączony do niego blaszany pecet. Tak tak, inżynierowie z Texas Instruments nigdy nie mówili o podłączaniu kalkulatora do peceta, tylko peceta do kalkulatora. Ta nieco rozbuchana ambicja stała się powodem, dla którego kilka miesięcy później całą serię urządzeń w panice wycofano z rynku na polecenie Biura Federalnego Stanów Zjednoczonych. Okazało się bowiem, że tak jak podłączając pendraka czy aparat fotograficzny do komputera można z pełną swobodą przeglądać jego (pendraka lub aparatu) zawartość, tak podłączając (stosując nomenklaturę twórców z TI) peceta do kalkulatora można było (z pominięciem mechanizmów zabezpieczających na poziomie sesji użytkownika) z poziomu kalkulatora operować na pełnym zestawie danych dostępnych na komputerze. Na efekty nie trzeba było długo czekać. _-¯ Dokładnie w dwa tygodnie po wypuszczenia pierwszego egzemplarza TI-84 Plus na serwerach grupy THC pojawiła się pierwsza wersja osławionego Password Stealera. Korzystając z nieograniczonego dostępu do zasobów dowolnego komputera powolutku (kalkulator "zasilany" był procesorem Z-80) ale nieubłaganie rozszyfrowywał hasła poszczególnych użytkowników. Kilka dni później została wypuszczona kolejna wersja, w której wykorzystano sprytną sztuczkę i - posiłkując się portem USB - wykorzystywano również moc atakowanej maszyny, zlecając jej łamanie jej własnych haseł. Ostatnia wersja, oznaczona numerkiem 6.75, korzysta również z historii klawiatury, więc przy odrobinie szczęścia potrafi wydobyć hasło z logów, po prostu odtwarzając kolejne naciśnięcia klawiszy logującego się użytkownika. _-¯ Dla wszystkich niedowiarków: jak to się robi w Chicago:

Tagi:

chakierowanie, chakier, kalkulatorem

Kategoria: Chack

Komentarze (5)

Trochę teorii 2009-12-18 20:58

_-¯ Po dość długiej przerwie witam ponownie. Proszę mi wybaczyć milczenie, ale sami Państwo rozumieją: zima, śnieg, narty, święta, sylwester... czyli najlepsza pora by zasiąść przed komputerem i zająć się kawałkiem solidnego chakierowania. Tak też zrobiłem, a rzecz cała wciągnęła mnie na tyle mocno że dopiero teraz znalazłem chwilę by napisać parę słów o tym, co się ze mną działo. A było to tak...

_-¯ M1m00h zawitał do mnie zaraz po śniadaniu, czyli coś koło godziny dwudziestej trzeciej. Akurat wybierałem się do banku - miałem już zestawione połączenia, zestaw uwierzytelnień i siedem tymczasowych wirtualnych kont z gotówką z dwunastosekundowym czasem połowicznego rozpadu, więc lekko się spieszyłem. M1m00h zgodził się zaczekać, więc raz-dwa podjąłem pieniądze i już za chwilę mogłem zająć się jego problemem. - No więc muszę określić liczbę klas abstrakcji przechodniego domknięcia relacji R... Na jutro - wyjaśnił. Wzruszyłem ramionami. - No to ja ci chyba w tym nie przeszkadzam, co? - Nie przeszkadzasz, prawda, ale mógłbyś mi trochę pomóc. - Niby jak? - Chociażby tłumacząc co to jest do jasnej-ciasnej ta liczba klas abstrakcji przechodniego domknięcia relacji R. - Jak to? - udałem zdziwienie - To ty nie wiesz? - Nooo... - wydało mi się, że trochę się zawstydził - nie wiem... _-¯ Cóż. Prawdę powiedziawszy, nie byłem ani trochę zaskoczony. Współczesny tzw. ,,certyfikowany specjalista'' od komputerów potrafi wiele rzeczy, ale w przytłaczającej wielkości są to umiejętności zbliżone do obsługi sterowanego ręcznie urządzenia agregującego odpady, czyli szczoty i szufelki. Są więc certyfikowani inżynierowie od wyklikiwania drzew w lasach domen, dyplomowani specjaliści od powielania standardowych reguł firewallowych w oprogramowniu firmy X zainstalowanego na sprzęcie firmy Y, cyfrowi profesjonaliści od uruchamiania instalatora oprogramowania biurowego oraz enterprise-grade-level-high-availability-trained-executives od machania myszką w pakietach handlowych. Ba! Są nawet uznani chakierzy, szczycący się dziesiątkami udanych włamów i setkami odwiedzonych systemów. I co z tego? Wystarczy zapytać którego, czym różni się algorytm Boyera-Moore'a od algorytmu Berry'ego-Ravindrana, a spotkamy się z lekko niepewnym uśmiechem i wzruszeniem ramion. I z super-duper informatyka specjalisty robi się ktoś, kto tylko tym różni się od przeciętnego humanisty, że nie wie również czy Czechow był rzeczywiście Czechem, czy jednak Słowakiem. Oczywiście nie omieszkałem się tymi spostrzeżeniami z M1m00hem podzielić, gdyż w życiu Prawdziwego Polaka mało jest momentów bardziej przyjemnych od tego, w którym możemy wykazać komuś że jest nic nie wart. - Zacznijmy od tego - zacząłem mentorskim tonem - czy wiesz, co to relacja? - Nooo... wiem. To jak pociąg jedzie skądś dokądś. Siedzi się na dworcu i pani z megafonu mówi, że pociąg relacji Warszawa-Kraków przyjedzie z opóźnieniem trzystu pięćdziesięciu dwóch minut. - Prawie dobrze. A znasz jakieś inne relacje? - Noooo... R4z0rw1r3 mówił, że jest ostatnio w mocno przyjacielskich relacjach ze St0rml4dy. Takich, wiesz, z mruganiem - szturchnął mnie łokciem. - Z mruganiem? - No, że oni, hihi, wiesz... tego. - Kogo? - Oj, Charyzjusz... No - pingują się. - Aaaa... znaczy, że ona pozwala mu łączyć się na jej socket? - Aha. - I R4z0rw1r3 ci to powiedział? - Aha. - Łgał. Akurat znam politykę firewalla St0rml4dy i wiem że R4z0rw1r3 z jej strony nawet nie dostał ,,rejected''. Każdy jego request z miejsca jest dropowany. - No ale mówił... - Nieprawdę mówił. R4z0rw1r3 chciałby kręcić ze St0rml4dy, ale jedynie kręci się w kółko. Ich relacja nie jest dobrze ufundowana... - Fakt, wspominał ostatnio, że mu kasy brakuje. - Dobra, nieważne. Wracając do twoich relacji, powinieneś znać jeszcze relacje zwrotne, symetryczne, przeciwsymetryczne, antysymetryczne, przechodnie, słabo konfluentne, spójne... - A jaka to jest relacja zwrotna? - No, jak ci pożyczę stówę, to mi zwrócisz? - Jasne! A pożyczysz? - Nie. I to jest właśnie relacja zwrotna. Moja stówa to moja stówa, kapisz? M1m00h niepewnie kiwnął głową. - A jaka to jest relacja przechodnia? - Taka sama, tyle że ty potem tę stówę pożyczysz dalej, na przykład M3ltd0wnowi. - Dlaczego ja miałbym mu pożyczać stówę? Nie możesz ty pożyczyć? - No i właśnie na tym to polega. Ja pożyczyłem tobie, ty jemu, a wychodzi na to jakbym to ja pożyczył jemu. Proste? To samo co poprzednio skinięcie. - No a tak do kupy, Charyzjusz? Te całe klasy abstrakcji... - To też jest proste. Wyobraź sobie, że M3ltd0wn pożycza mi swojego kompa, a ty pożyczasz kompa R4z0rw1r3'owi. - Co? Abstrahujesz od układu odniesienia! - Bingo. Obaj wiemy że żaden z nas nie odniósłby komputera, więc mamy tutaj dwie klasy abstrakcji... - A gdyby M3ltd0wn pożyczył tobie kompa, a ty byś pożyczył go R4z0rw1r3'owi zamiast mnie, a ja bym pożyczył od niego? To ile byłoby klas abstrakcji? - Tylko jedna, bo mając komputer M3ltd0wna nie pożyczałbym swojego, tylko jego komputer mówiąc że to mój. Zatem... - Zatem mielibyśmy do czynienia z nieodnoszeniem tylko jednego komputera? - Otóż to, czyli... - Czyli byłaby jedna klasa abstrakcji? - Właśnie. - A czy moglibyśmy zastąpić, teoretycznie, komputer - stówą? - Teoretycznie - owszem. - Pożyczysz stówę? - Nie. - A ile to będzie klas abstrakcji? - Cztery. - Cztery? - Cztery. Pierwsza, bo nie pożyczam sobie. Nie pożyczam, bo mam. Nie pożyczam również tobie. Nie pożyczam, bo ty nie masz (a zatem mi nie oddasz). Nie pożyczam również ani M3ltd0wnowi, ani R4z0rw1r3'owi, bo oni również nie mają. Nie pożyczam zatem stówy cztery razy, nie występuje relacja pożyczania stówy, a zatem mamy cztery klasy abstrakcji. Złapałeś już? M1m00hem nie odpowiedział, tylko patrzył przed siebie i bezgłośnie poruszał ustami. Poczekałem chwilę, a nie doczekawszy się reakcji wróciłem do poprawiania mojej implementacji algorytmu Knutha-Morrisa-Pratta. Obiecałem im, że wprowadzę pewne modyfikacje jeszcze przed nowym rokiem, tak by na ostatniej tegorocznej konferencji mogli zademonstrować ,,swoje'' dzieło. Każdy z nich płacił osobno, więc w sumie nie narzekałem. M1m00h posiedział jeszcze kwadrans, po czym pożegnał się i wyszedł. _-¯ ,,Chakier złapany na gorącym uczynku'', ,,Cyberwłamywacz w potrzasku'', ,,Anna Mucha nie ma ucha!'' - powitały mnie nagłówki w RSSie następnego dnia. Ponieważ o braku muchy w uchu wiedziałem już wcześniej z prasy kolorowej - z ciekawością zerknąłem do pierwszych dwóch artykułów. ,,... w nocy z wczoraj na dzisiaj cyberpatrol policji ujął na gorącym uczynku chakiera podczas próby przełamywania najnowszego systemu zabezpieczeń Ćfe-Banku. Jak się nieoficjalnie dowiedzieliśmy, włamywacz nieświadomie uruchomił cichy alarm błędnie odgadując liczbę klas abstrakcji przechodniego domknięcia relacji R. Zaskoczony - tłumaczył policjantom, że jedynie chciał się dowiedzieć od kogo w końcu będzie mógł pożyczyć stówę...

Tagi:

chakierowanie, chakier, trochę, teorii

Kategoria: Chack

Komentarze (15)

Bierwiona 2009-07-06 22:14

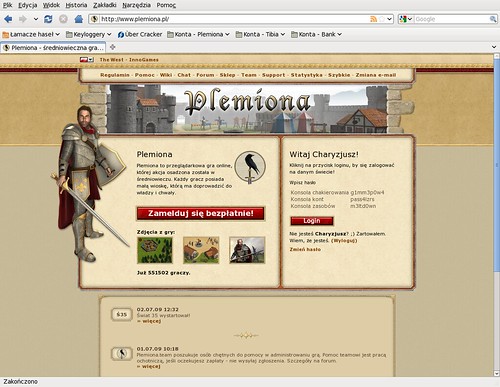

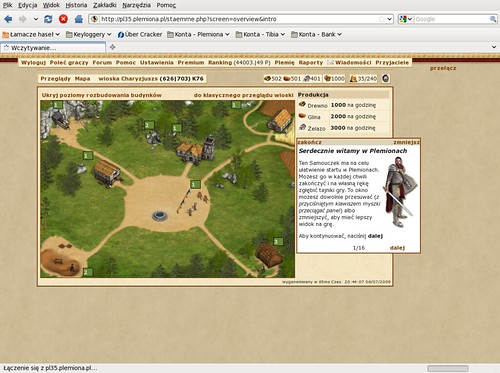

_-¯ No dobra. Złamałem się. Pod olbrzymim naporem katalog w którym przechowywany był pokemonowy spam pękł, a wraz z nim pękła moja silna wola. Wygraliście. Przeszło pięć miliardów e-maili p.t. ,,jak się włamać na Bierwiona'' zrobiło swoje. Oto podaję przepis...  Zostaliście ostrzeżeni.  Ale uwaga: po odblokowaniu panelu hasłem administracja zwykła odpalać pelengatory. Bądź zatem szybki.  Jednak zanim zaczniecie oszukiwać, odpowiedzcie sobie na jedno pytanie: jaki sens będzie miała ta gra, gdy wszyscy zaczną grać nieuczciwie?

Tagi:

chakierowanie, chakier, bierwiona

Kategoria: Chack

Komentarze (29)

Jak zostać chakierem? 2009-05-19 21:52

_-¯ Od zawsze byłem zasypywany listami z pytaniem o to, jak zostać prawdziwym chakierem. Tym wpisem chciałbym rozpocząć krótki cykl jak tego dokonać.

Na początek proszę zapoznać się z chakierskim FAQ dostępnym na stronach google: http://www.google.com/intl/xx-hacker/faq.html Podana pod wskazanym adresem garść porad to niezbędne minimum każdego chakiera, a bez gruntownego zapoznania się z dostępną tam wiedzą nie ma sensu rozpoczynać dalszego ciągu nauki. W celu uprzyjemnienia sobie czytania polecam odsłuchać poniższy kawałek. Tylko szybko, zanim ZAIKS/STOART/RIAA się zorientują że nikt im za to nie zapłacił. A potem pobiegnijcie do najbliższego sklepu internetowego po płytę ,,Lekkie urojenie'' Transmisji. Czuwaj!

Tagi:

chakierowanie, chakier, jak, zostać, chakierem

Kategoria: Chack

Komentarze (8)

Czy jesteś podsłuchiwany? 2009-05-04 22:12

_-¯ Znaczną część korespondencji którą otrzymuję stanowią pytania o sposoby zachowania animonowości oraz prywatności podczas korzystania z komputera, a w szczególności z internetu. Zwykle radzę po prostu kierować się zdrowym rozsądkiem oraz zakładać cienkie lateksowe rękawiczki, które pozwolą nam uniknąć pozostawiania na klawiaturze odcisków palców - zaś w przypadku witryn szpiegowskich potrafiących posługiwać się podłączoną do komputera kamerą - zakładać ciemne okulary bądź zamykać oczy. Ostatnio jednak coraz częściej podnoszona jest inna ważna kwestia, mianowicie - jak uchronić się przed podsłuchem?

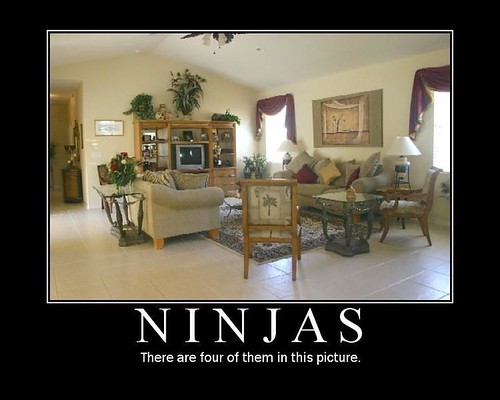

_-¯ Na początek warto się upewnić, że rzeczywiście jesteśmy podsłuchiwani. Choć podłożenie sniffera w sieci jest równie łatwe co scrackowanie HaxGenem Accountguarda, to należy mieć na uwadze że tylko w jednym przypadku taka działalność może niepokoić. Mianowicie, gdy zajmują się tym Służby. Na szczęście Służby nie mogą sobie, ot - tak sobie, zakładać snifferów komu popadnie. Potrzebują w tym celu przewalić kupę kwitów, a przede wszystkim wykazać Odpowiednim Instytucjom że sniffowanie jest niezbędne. Jeżeli jednak mamy coś za uszami, a dodatkowo obawiamy się że komuś jednak chciało się babrać w papierzyskach - jak rozstrzygnąć kwestią - podsłuchują, czy nie? _-¯ Pierwszą i najprostszą metodą jest tzw. test pinga. Test ten charakteryzuje się 60% skutecznością, co nie jest może imponującym wynikiem, za to jest bardzo prosty do przeprowadzenia. Test pinga bazuje na tym, że niektóre starszej generacji sniffery (konstruowane zwykle we wczesnych latach dziewięćdziesiątych za naszą wschodnią granicą i stanowiące spadek po armii radzieckiej) miały przesterowany mechanizm ukrywania swej obecności. Generalnie chodziło o to, że sniffer za bardzo chciał się zamaskować. Postępował jak ktoś, kto ukrywając się na rzucone głośno pytanie ,,czy jest tam kto?'' odpowiada ,,nikogo nie ma!'', by zmylić pytającego. Test pinga to nic innego jak takie właśnie odpytywanie. Należy wybrać sobie jakąś związaną ze Służbami witrynę (niech będzie to np. policja.pl) i spróbować ją spingować (wydając polecenie ping policja.pl). W normalnych okolicznościach przyrody próba taka powinna zaowocować serią pytań i odpowiedzi ICMP. Inaczej jest, jeżeli na łączach zasadzono nam pluskwę wspomnianego, starego typu. W takim przypadku jej upośledzony mechanizm obronny odczyta serię takich pingów jako próbę demaskacji i postara się je przechwycić, by nigdy nie dotarły do celu. W tym wypadku, zamiast normalnych odpowiedzi dostaniemy informację od ,,życzliwego'' routera (w tym wypadku pluskwy właśnie), że nikogo nie ma w domu. Na ekranie komputera będzie to miało postać informacji, że pakiet został odfiltrowany. Jeżeli tak się właśnie dzieje - można zacząć się bać. _-¯ Tutaj winny jestem informacji, że testy o których mówię mogą dać jednoznaczną odpowiedź tylko w jednym wypadku - kiedy jesteś podsłuchiwany. Nie ma jednoznacznej metody by stwierdzić, że tak nie jest. To tak jak z zabawą w chowanego z ninją - możesz jedynie stwierdzić że w pokoju jest ninja, jeżeli go zauważysz. To, że ninji nie wykryłeś wcale nie oznacza, że go tam brak. Jak na obrazku niżej (ukrywa się tam czterech ninjów)  _-¯ Nie mogę oczywiście przedstawić Państwu wszystkich znanych przeze mnie sposobów wykrywania snifferów (kilka muszę zachować dla siebie), ale pozwolę sobie przedstawić mój ulubiony. Musicie Państwo bowiem wiedzieć, że na zaawansowanym etapie prowadzenia śledztwa Służby wycofują z podsłuchiwanego łącza wszystkie automaty (te można zdemaskować skomplikowanymi lub prostackimi sposobami, takimi jak ten przedstawiony wyżej) i zastępują je ludźmi. Każde łącze dostaje zespół fachowców pod komendą oficera prowadzącego, których zadaniem jest ,,ludzkie'' analizowanie monitorowanego ruchu. Czasami zespół ten zajmuje się również modyfikacją pakietów które przychodzą do, bądź wychodzą od rozpracowywanego delikwenta. Jeżeli ktoś z Państwa miał kiedyś przypadek, że hasło które powinno działać - nie działa, lub witryna z exploitami która latami działała bez pudła nagle zaczyna zagłaszać 503 to rozumie o czym mówię. I tutaj również możemy zastosować prosty trick, polegający na robieniu prostych błędów literowych np. przy generowaniu zapytań dla google. Jeżeli panu oficerowi bardzo zależy by przyłapać nas na wyszukiwaniu np. exploitów, a my wpiszemy w adres przeglądarki niepoprawne zapytanie, np. gogle.pl/search?q=exploity (przez jedno ,,o'') to być może uda nam się złapać nasz sztab aniołów stróżów na próbie niewinnej pomocy przy zbieraniu dowodów. W normalnym przypadku przeglądarka zgłosiłaby błąd, a my - niedoszli przestępcy - stracili zainteresowanie tematem i wrócili do wkuwania na egzamin gimnazjalny. Tymczasem - jeżeli łącze jest rozpracowywane przez zespół operacyjny - zdarza się że uczynny nadzorca poprawi adres w pakiecie by nie wygenerował błędu. W tym wypadku w pasku adresu przeglądarki po chwili magicznie pojawi się poprawny adres, wraz z listą wyszukanych haseł. Wystarczy tylko kliknąć, ściągnąć, zainstalować - i nazajutrz możemy spodziewać się wizyty o szóstej rano. _-¯ To tyle, jeżeli chodzi o podstawy. Mam nadzieję, że żaden z przedstawionych sposobów nie wygeneruje u Państwa pozytywnego wyniku.

Tagi:

chakierowanie, chakier, jesteś, czy, podsłuchiwany

Kategoria: Chack

Komentarze (29)

Jak ukryć adres IP? 2009-04-05 12:47

_-¯ Kwestia zachowania prywatności w internecie to temat-rzeka. Dla mnie jako chakiera jest to szczególnie zrozumiałe, gdyż częstokroć poruszam się ciemnych obszarach internetu i bardzo bym nie chciał by któregoś dnia dział finansowy jakiegoś banku podesłał do mnie e-mail ze słowami ,,Wiemy, k**wa, gdzie mieszkasz!''. Dziś chciałbym się zająć kwestią ukrywania swojego adresu IP.

Kategoria: Chack

Komentarze (22)

Najnowsze wpisy

Najnowsze komentarze

2016-03-27 11:01

loan offer do wpisu:

Jak się włamać na konto pocztowe

Dobry dzień,

Jestem MR larryt, prywatnej pożyczki Pożyczkodawca oraz współpracy finansowej[...]

2016-03-12 03:02

Pani Tamara Tita do wpisu:

Jak się włamać na konto pocztowe

Cześć,

Nadchodzi Affordable kredytu, która zmieni twoje życie na zawsze, jestem Pani Tamara[...]

2016-03-11 18:49

Josephine Halalilo do wpisu:

Jak się włamać na konto pocztowe

Cześć wszystkim,

Gorąco polecam to wspaniałe świadectwo, że w moim życiu trzymałem miłości[...]

2016-02-23 21:39

pharoah do wpisu:

Wybory coraz bliżej...

Charyzjuszu!

Na święte Kontinuum i Infundybułę Chronosynklastyczną - powiadam Ci: Wróć!

2016-02-23 18:03

janrski do wpisu:

Jak się włamać na konto pocztowe

HEJ POMOZESZ MI SIE WŁAMAC NA KONTO MOJEJ ZONY??MA TROJE DZIECI OD 10LAT DO 4 LAT MOGE JEJ[...]

2016-02-09 00:03

vektra es a do wpisu:

Jak się włamać na konto pocztowe

Drodzy Użytkownicy, chcielibyśmy odnieść się do poruszanych na tej stronie kwestii jak i[...]

2016-02-04 02:07

Pani maris smith do wpisu:

Jak się włamać na konto pocztowe

Zeznania w sprawie jak mam pożyczkę zmienić życie mojej rodziny Nazywam się Babara Curtney.[...]

2016-01-18 21:36

jolasia do wpisu:

Jak się włamać na konto pocztowe

Witam czy ktoś by mógł włamać mi się na konto?

Kategorie Bloga

Ulubione blogi

Archiwum Bloga

|