|

Filmy o kotach 2009-05-11 23:01

_-¯ Uwielbiam koty. Każdy z nich jest arystokratą zwierzęcego świata. Właśnie w tej chwili moja kotka wskoczyła mi na kolana i prawie niesłyszalnym mruknięciem dała do zrozumienia, że łaskawie pozwoli się poskrobać za uchem. Szczęście, że nie spojrzała na ekran - gdyby przeczytała że tytułuję ją ,,moja'' pewnie pękłaby ze śmiechu. Przecież to nie ona jest moja, tylko ja jestem jej - a ona pozwala mi mieszkać w domu który wybrała sobie na siedzibę.

_-¯ Zatem - dziś chciałem napisać o filmach o kotach. Wbrew pozorom jest ich więcej niż się wydaje - koty bowiem uwielbiają oglądać filmy o sobie. I tak zręcznie manipulują scenarzystą, producentem i reżyserem, że ni stąd ni zowąd okazuje się, że zamiast melodramatu, westernu czy ,,komedii młodzieżowej'' wychodzi film o kocie co chodził po płocie. Oto przykłady:

Tagi:

chakierowanie, chakier, filmy, o, kotach

Kategoria: Ogólne

Komentarze (24)

Czy jesteś podsłuchiwany? 2009-05-04 22:12

_-¯ Znaczną część korespondencji którą otrzymuję stanowią pytania o sposoby zachowania animonowości oraz prywatności podczas korzystania z komputera, a w szczególności z internetu. Zwykle radzę po prostu kierować się zdrowym rozsądkiem oraz zakładać cienkie lateksowe rękawiczki, które pozwolą nam uniknąć pozostawiania na klawiaturze odcisków palców - zaś w przypadku witryn szpiegowskich potrafiących posługiwać się podłączoną do komputera kamerą - zakładać ciemne okulary bądź zamykać oczy. Ostatnio jednak coraz częściej podnoszona jest inna ważna kwestia, mianowicie - jak uchronić się przed podsłuchem?

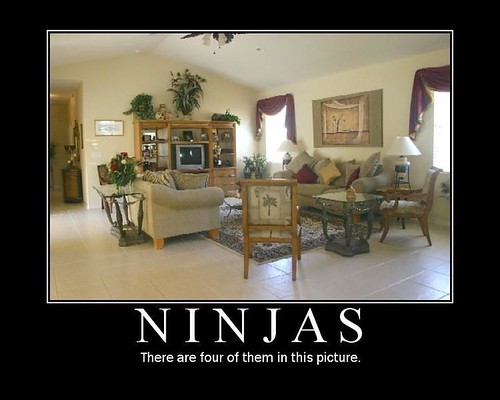

_-¯ Na początek warto się upewnić, że rzeczywiście jesteśmy podsłuchiwani. Choć podłożenie sniffera w sieci jest równie łatwe co scrackowanie HaxGenem Accountguarda, to należy mieć na uwadze że tylko w jednym przypadku taka działalność może niepokoić. Mianowicie, gdy zajmują się tym Służby. Na szczęście Służby nie mogą sobie, ot - tak sobie, zakładać snifferów komu popadnie. Potrzebują w tym celu przewalić kupę kwitów, a przede wszystkim wykazać Odpowiednim Instytucjom że sniffowanie jest niezbędne. Jeżeli jednak mamy coś za uszami, a dodatkowo obawiamy się że komuś jednak chciało się babrać w papierzyskach - jak rozstrzygnąć kwestią - podsłuchują, czy nie? _-¯ Pierwszą i najprostszą metodą jest tzw. test pinga. Test ten charakteryzuje się 60% skutecznością, co nie jest może imponującym wynikiem, za to jest bardzo prosty do przeprowadzenia. Test pinga bazuje na tym, że niektóre starszej generacji sniffery (konstruowane zwykle we wczesnych latach dziewięćdziesiątych za naszą wschodnią granicą i stanowiące spadek po armii radzieckiej) miały przesterowany mechanizm ukrywania swej obecności. Generalnie chodziło o to, że sniffer za bardzo chciał się zamaskować. Postępował jak ktoś, kto ukrywając się na rzucone głośno pytanie ,,czy jest tam kto?'' odpowiada ,,nikogo nie ma!'', by zmylić pytającego. Test pinga to nic innego jak takie właśnie odpytywanie. Należy wybrać sobie jakąś związaną ze Służbami witrynę (niech będzie to np. policja.pl) i spróbować ją spingować (wydając polecenie ping policja.pl). W normalnych okolicznościach przyrody próba taka powinna zaowocować serią pytań i odpowiedzi ICMP. Inaczej jest, jeżeli na łączach zasadzono nam pluskwę wspomnianego, starego typu. W takim przypadku jej upośledzony mechanizm obronny odczyta serię takich pingów jako próbę demaskacji i postara się je przechwycić, by nigdy nie dotarły do celu. W tym wypadku, zamiast normalnych odpowiedzi dostaniemy informację od ,,życzliwego'' routera (w tym wypadku pluskwy właśnie), że nikogo nie ma w domu. Na ekranie komputera będzie to miało postać informacji, że pakiet został odfiltrowany. Jeżeli tak się właśnie dzieje - można zacząć się bać. _-¯ Tutaj winny jestem informacji, że testy o których mówię mogą dać jednoznaczną odpowiedź tylko w jednym wypadku - kiedy jesteś podsłuchiwany. Nie ma jednoznacznej metody by stwierdzić, że tak nie jest. To tak jak z zabawą w chowanego z ninją - możesz jedynie stwierdzić że w pokoju jest ninja, jeżeli go zauważysz. To, że ninji nie wykryłeś wcale nie oznacza, że go tam brak. Jak na obrazku niżej (ukrywa się tam czterech ninjów)  _-¯ Nie mogę oczywiście przedstawić Państwu wszystkich znanych przeze mnie sposobów wykrywania snifferów (kilka muszę zachować dla siebie), ale pozwolę sobie przedstawić mój ulubiony. Musicie Państwo bowiem wiedzieć, że na zaawansowanym etapie prowadzenia śledztwa Służby wycofują z podsłuchiwanego łącza wszystkie automaty (te można zdemaskować skomplikowanymi lub prostackimi sposobami, takimi jak ten przedstawiony wyżej) i zastępują je ludźmi. Każde łącze dostaje zespół fachowców pod komendą oficera prowadzącego, których zadaniem jest ,,ludzkie'' analizowanie monitorowanego ruchu. Czasami zespół ten zajmuje się również modyfikacją pakietów które przychodzą do, bądź wychodzą od rozpracowywanego delikwenta. Jeżeli ktoś z Państwa miał kiedyś przypadek, że hasło które powinno działać - nie działa, lub witryna z exploitami która latami działała bez pudła nagle zaczyna zagłaszać 503 to rozumie o czym mówię. I tutaj również możemy zastosować prosty trick, polegający na robieniu prostych błędów literowych np. przy generowaniu zapytań dla google. Jeżeli panu oficerowi bardzo zależy by przyłapać nas na wyszukiwaniu np. exploitów, a my wpiszemy w adres przeglądarki niepoprawne zapytanie, np. gogle.pl/search?q=exploity (przez jedno ,,o'') to być może uda nam się złapać nasz sztab aniołów stróżów na próbie niewinnej pomocy przy zbieraniu dowodów. W normalnym przypadku przeglądarka zgłosiłaby błąd, a my - niedoszli przestępcy - stracili zainteresowanie tematem i wrócili do wkuwania na egzamin gimnazjalny. Tymczasem - jeżeli łącze jest rozpracowywane przez zespół operacyjny - zdarza się że uczynny nadzorca poprawi adres w pakiecie by nie wygenerował błędu. W tym wypadku w pasku adresu przeglądarki po chwili magicznie pojawi się poprawny adres, wraz z listą wyszukanych haseł. Wystarczy tylko kliknąć, ściągnąć, zainstalować - i nazajutrz możemy spodziewać się wizyty o szóstej rano. _-¯ To tyle, jeżeli chodzi o podstawy. Mam nadzieję, że żaden z przedstawionych sposobów nie wygeneruje u Państwa pozytywnego wyniku.

Tagi:

chakierowanie, chakier, jesteś, czy, podsłuchiwany

Kategoria: Chack

Komentarze (29)

Nowa dyrektywa KE 2009-04-25 18:21

_-¯ W przyszłym roku wejdzie w życie dyrektywa Komisji Europejskiej dotycząca gromadzenia i składowania danych cyfrowych. Prace nad nią rozpoczęły się ponad pół roku temu, ale dopiero teraz informacja o tym przedostała się do opinii publicznej. W zamierzeniu Dyrektywa ma zastąpić dotychczasowe ustawy dotyczące monitorowania ruchu przez operatorów teleinformatycznych. Skąd jednak wzięło się zapotrzebowanie na nowe prawo?

- Przepisy o gromadzeniu i przechowywaniu danych dotyczących połączeń telefonicznych czy ruchu internetowego wzbudzały wiele kontrowersji - wyjaśnia komisarz Jacques Nigaud, przewodniczący komisji opracowującej dyrektywę - dlatego zdecydowaliśmy się je zastąpić dużo lepszym rozwiązaniem. Z projektu nowych przepisów szczególnie cieszą się operatorzy, z których barków spada kosztowny obowiązek. - Sam zakup sprzętu do rejestrowania połączeń kosztował nas 120 mln. euro - przyznaje przedstawiciel jednej z wiodących firm telekomunikacyjnych - a utrzymanie systemu to kwoty rzędu 20 mln. euro rocznie. Z radością przeznaczymy te pieniądze na inne cele. Także organizacje proekologiczne będą zadowolone z nowych przepisów. Założyciel znanej na całym świecie fundacji Luck For Forrest, Holm Johnes od dawna zwracał uwagę na brak prawnego uregulowania kwestii odpadów informatycznych. Z badań organizacji wynika że od 1998 roku gwałtownie wzrasta na świecie liczba wycieków informacyjnych, zagrażających środowisku. - W roku 2000 zanotowaliśmy ich siedemset pięćdziesiąt trzy, a cztery lata później było to już ponad osiem tysięcy! - alarmuje Johnes. - Dane z dysków, dyskietek czy starych CD-ROMów nie są poddawane żadnej utylizacji, a wyrzucane na śmietnik ulatniają się do atmosfery tworząc tzw. chmury obliczeniowe (cloud computing) rozbijające ekosystem. Większość gatunków, nawet tych które przystosowały się do działalności człowieka, nie potrafi sobie radzić z tym zagrożeniem. - Nowa ustawa zajmie się również tą kwestią - uspokaja komisarz Nigaud. _-¯ Projekt dyrektywy przewiduje wprowadzenie we wszystkich komputerach państw członkowskich nowego typu nośnika danych - WORM, czyli Write Once, Read Many. Do 2012 roku WORM ma być obowiązkowym nośnikiem na których składowane będą komponenty systemu operacyjnego, zaś po 2015 roku również wszystkie inne dane, gdyż nośniki innego typu zostaną zdelegalizowane. Choć kroki te wydają się dosyć radykalne Jacques Nigaud przekonuje że niosą ze sobą jedynie zalety. - Po pierwsze pamięci typu WORM uniemożliwią skasowanie czegokolwiek, tak więc przestępcy nie będą mieli możliwości zatarcia śladów. Po drugie - cała historia działalności użytkownika będzie w sposób stały i nieusuwalny zapisana na jego komputerze, tak więc nie będzie potrzeby monitorowania jego aktywności w sieciach teleinformatycznych. Po trzecie - produkcja nośników będzie nadzorowana przez odpowiednią instytucję Komisji Europejskiej, zaś każdy użytkownik będzie otrzymywał przydział na odpowiednią liczbę nośników WORM, odpowiadającą jego potrzebom. Wymiana zużytych pamięci będzie możliwa zaś jedynie w momencie przekazania do utylizacji starych modułów, co automatycznie rozwiązuje problem recyklingu i informatycznej dewastacji środowiska. Statystyki oparte na symulacji rozwoju nowej technologii wskazują, że po wejściu w życie dyrektywy liczba cyberprzestępst zmniejszy się o 47% w przeciągu pierwszych trzech lat i spadnie do 2.7% obecnej wartości po kolejnych dziesięciu. - Nie możemy wykluczyć, że środowiska kryminalne wykorzystają obecnie dostępne na rynku typy nośników, dlatego już teraz bacznie monitorujemy zakupy dokonywane na tym rynku - informuje komisarz d/s walki z przestępczością cyfrową, Meglena Awunka. Eksperci współpracujący z Komisją Europejską w ramach projektu zwracają również uwagę że wprowadzane rozwiązania zwiększą prywatność użytkowników komputerów. - Do tej pory dane o ruchu sieciowym były składowane gdzieś w nieznanym użytkownikowi miejscu, na serwerach jego operatora teleinformatycznego. Teraz te dane będą składowane w jego własnym komputerze, tak więc jedynie od niego będzie zależało ich bezpieczeństwo. Takie rozwiązanie wydaje się być bardziej fair. Rozproszenie systemu nadzoru uodparnia też system również na wypadek ataku. KE szacuje, że Dyrektywa przyniesie oszczędności rzędu 3 mld. euro rocznie. źródło SSAT/ChCh/

Tagi:

nowa, chakierowanie, chakier, KE, dyrektywa

Kategoria: Ogólne

Komentarze (13)

Escape the Red Giant 2009-04-21 21:35

_-¯ Ten wpis będzie krótki i nie na temat. Napiszę tylko tyle, że dawno żadna gra mnie tak nie zrelaksowała, jak ta. Ma ,,to coś'', co sprawia że można godzinami skakać z asteroidy na asteroidę, a kładąc się późną nocą do łóżka będzie się nucić w głowie spokojną, kojącą melodię kosmosu. Kosmosu z morderczym Czerwonym Gigantem rozszerzającym się za plecami, ale również z ziewającym, błękitnym księżycem w szlafmycy :)

Kategoria: Ogólne

Komentarze (8)

Bajka o Kraku, SMOKu i dzielnym szewczyku 2009-04-13 15:42

_-¯ Dawno, dawno temu żył sobie znamienity chakier, który wzdłuż i wszerz przemierzał sieci rozległe. Pomagał prostemu ludowi serwery stawiać, skrętki stumegabitowe wyplatać i światłowody prząść. Gdy na przednówku komu adresów IP brakowało - z własnej puli użyczał lub NATować uczył, tak by nikomu w gospodarstwie nie brakło. Zdarzało się też, że kiedy jaki potężny i majętny koncern software'owy użytkowników ciężkimi licencjami gnębił - z crackami swymi przybywał, by wieśniacy nie cierpieli z powodu zabezpieczeń, które w nich - miast we zbójów - uderzały. A cracki jego doskonałe były, wykonane z najlepszej jakości kodu, które - jak ludzie powiadali - stu koderów, przez sto cykli procesora w samym sercu magistrali wykuwało. Sam w podobną zbroję się przyodziewał, a że w herbie KDE miał zainstalowane - tedy ludzie Krakerem - lub krócej - Krakiem go zwali.

_-¯ Długo, długo dzielny Krak krążył po sieciach, pomagając ludziom i stając w ich obronie. Sześćdziesięciu czterech bitów by zabrakło, by wszystkie jego przygody ponumerować - tyle ich było. Więc - gdy pierwsze siwe włosy pojawiły się na jego skroni - zapragnął osiąść gdzieś, by w szczęściu i spokoju przeżyć resztę swych dni. Klaster znakomity zatem postawił, fosą na trzy ośmiobitowe głębie kolorów go opasał, mury - kryptografią asymetryczną wzmocnione - wzniósł, a sam jako administrator jego w centralnej sterowni zasiadł. A że Kraka przydomek polubił, tedy i serwer ochrzcił podobnie - Krakowem. _-¯ Szybko serwer zapewnił się użytkownikami, gdyż dobrze i mądrze był zarządzany. Quoty nikomu nigdy nie brakowało, takoż łącza szerokie wiodły we wszystkie strony świata, by handel i seedowanie torrentów mogły prężnie się rozwijać. Z ośmiu maszyn klaster był złożony, a w każdej z nich - osiem procesorów, po osiem rdzeni każdy, dla dobra mieszkańców pracowało - by nie musieli swoich danych samodzielnie przetwarzać. Magistrale były dobrze chronione i wirtualizacją separowane, tak by nawet ktoś o niecnych zamiarach nie mógł wyrządzić nikomu krzywdy. Gdyby ktoś zaś niechcący sam sobie szkodę wyrządził - zawsze mógł liczyć na odzyskanie swoich danych z backupu, które w skarbcu pałacowym na tysiąc lat do tyłu były gromadzone. Niektórzy szeptali, że mądry Krak posiada również dane na tysiąc lat do przodu, ale nikt z plotkujących nie potrafił tego potwierdzić, zaś Mistrzowie Kopii (którzy się tym zajmowali) milczeli jak zaklęci. Złośliwi (których, niestety, i w Krakowie nie brakowało) twierdzili, że to z powodu wycięcia im procedur wejścia-wyjścia, lecz były to tylko plotki. Dość powiedzieć, że serwer Kraka rósł i potężniał. Aż do pewnego dnia... _-¯ Aż pewnego dnia cień zaległ nad okolicą. Pakiety na szlakach zaczęły ginąć, transfer spadł, kupcy zaś - do tej pory wysokie identyfikatory na rozlicznych hubach bez trudu zdobywający - zaczęli jedynie żółty status otrzymywać. Możniejsi, szyfrowanymi tunelami podróżujący, opowiadali, jakby jakaś siła straszliwa do danych ich próbowała się dostać. Szczęśliwie algorytmami asymetrycznymi chronieni podróż przetrwali, lecz ten i ów pokazywał transportowe klucze kryptograficzne z głębokimi rysami, jakby po cięciu łap szponiastych. Ci zaś, którzy ze względu na koszta zwykłymi otwartymi protokołami podróżowali, ginęli bez wieści. Czasem tylko koń spłoszony do grodu wracał. _-¯ Zafrasował się dobry Krak, gdyż nie wiedział co też może gnębić jego krainę. Oddział sentineli na pancernych sniferach rozesłał, by sprawę zbadać - i oto co się okazało: _-¯ SMOK (Samodzielny Matrycowy Opancerzony Komputer) straszliwy zlągł się z poniewierających się za pałacowym śmietnisku resztek obliczeniowych, zużytych cykli procesora i wycofanych certyfikatów. Z początku niewielki - energią maleńkich procesów i przerwań się żywił, a gdy urósł nieco w lasy zbiegł i tam pojedyncze połączenia resetował, cały czas sycąc się ich pasmem i potężniejąc. Teraz zaś urósł na tyle, że rozzuchwalił się i coraz bliżej pod gród Kraka podchodził. A z każdą chwilą był większy. _-¯ Słysząc to - wyprawę zbrojną narychtowano, złożoną z najdzielniejszych wojów w pakietach śmigłych a pancernych, by stwora pokonać. Gdy o brzasku opuszczali porty serwera ziemia aż trząsła się od równego rytmu ich kroków. Pod wieczór zaś wiatr przyniósł odgłos dalekiej, straszliwej bitwy. Z blanków najwyższej wieży widziano ponoć chmurę ciemną, pełną elektrycznych przepięć i wyładowań. Z niepokojem oczekiwano wieści, lecz gdy nazajutrz, ani dnia następnego nikt nie wrócił - blady strach padł na mieszkańców. _-¯ Na trzeci dzień dopiero rycerz w powyginanych blachach do grodu dotarł i o straszliwej bitwie opowiedział: Oto pod wieczór wojska dopadły SMOKa w jego legowisku i natychmiast nań natarły. Poczwara jednak Pingiem o straszliwym rozmiarze w pierwsze szeregi rzuciła - i kogo zbroja starym systemem operacyjnym była napędzana natychmiast na ziemię padał. Niewielu takich było, dość jednak by złamać szyk. Odstąpiono tedy, a potwór wykorzystał to by ofiary swe pochłonąć i ich procesami się wzmocnić, po czym straszliwym synfloodem zionął. Ruszyli na niego topornicy i jęli połączenia rąbać, na każde jednak odrąbane trzy nowe monstrum nawiązywało, a coraz szybsze było. Kolejny szereg wojów w land-ataki wyposażonych nie zdołało się zbliżyć nawet na odległość strzału... Poczwara była już na tyle silna, że smurfy z ostatniej linii odparła jedynie machnięciem ogona. A potem zaczęła się rzeź... _-¯ Potwór spotężniał na tyle, że ochrony nie dawały nawet tysiącdwudziestoczterobitowe tarcze RSA. Reszta ocalałych rzuciła się do ucieczki, SMOK zaś wyłapywał ich jednego po drugim i zrywał połączenia. Ocalony, który tę historię opowiadał zaplątał się we flagi swojego pakietu, który trafione szponiastym łapskiem padł i przygniótł go, zasłaniając jednocześnie. Tylko to uratowało go od niechybnego resetu... _-¯ Widząc, że nie ma innego ratunku - mądry Krak, z pomocą heroldów obsługujących wszystkie znane protokoły komunikacyjne ogłosił, że kto SMOKa ubije temu pół serwera we władanie odda, jako i handler księżniczki. Z całego świata poczęli tedy ściągać najlepsi chakierzy w sztuce smokobójczej biegli. Przybywali, ucztowali, wyruszali na SMOKa i nikt ich więcej nie widział. Złośliwi powiadali, że niektórzy jeno na ucztę zjeżdżali, walczyć z potworem wcale nie mając zamiaru. Jak było - nie wiadomo. Dość powiedzieć, że bestia coraz większa się stawała i coraz bliżej klastra podchodziła. I pewnie smutno by się historia cała skończyła, gdyby nie pewien szewczyk, Dratewką zwany. _-¯ Szewczyk ów na podgrodziu mieszkał, i - jak to szewczyk - szewstwem się parał, a na protokołach warstwy transportowej znał się jak mało kto. Nawet całkowicie zużyte ramki potrafił tak umiejętnie zeszyć, rozciągnąć i podzelować, że po naprawie służyły lepiej jak nowe. Od dawna również podkochiwał się w pięknej księżniczce, lecz nawet nie marzył by uzyskać do niej prawa dostępu. Więc gdy tylko obwieszczenie heroldów usłyszał - plan począł obmyślać, jak by tu się SMOKa pozbyć. Myślał, myślał, myślał... aż wreszcie wymyślił. _-¯ Ortogonalny Wielopołączeniowy Cichobieżny Antysmok (OWCA) wyglądał jak zwykły baran, baranem jednak nie był. W środku miał bowiem antywirus oraz plik niewielki, bzipem2 skompresowany. I choć sam plik kilkaset bajtów zajmował, to zer przeogromna ilość składowana tam była. Siedem dni i siedem nocy z /dev/zero Dratewka zera nosił i archiwum pakował, aż wszystkie przeniósł. Skórą baranią plik obszył, głowę, nogi i rogi baranie przyprawił i blisko leża smoka podrzucił - sam zaś w pobliskich chaszczach (dane do urandoma dostarczających) zaległ. _-¯ Nie czekał długo. Wkrótce stwór z pieczary wypełzł i zdobycz zobaczył. Wahał się przez chwilę, podstęp wietrząc, jednak że chytry Dratewka plik na teen_pr0n.bz2 przemianował - nie namyślał się długo i OWCA pochłonął. I wtedy się zaczęło... _-¯ Antywirus natychmiast się z potworem zintegrował i zaczął mu procesy sprawdzać, a skonfigurowany był tak że do archiwów również zaglądał. Wziął tedy pierwsze z brzegu, spreparowane przez dzielnego szewczyka, i rozpakowywać począł, by zobaczyć co jest w środku. Rozpakowywał, rozpakowywał, rozpakowywał i rozpakowywał - a danych wciąż przybywało. Rychło też całą pamięć operacyjną zajął i na swapa jął wchodzić. SMOK źle i ociężale się poczuł, topa zatem uruchomił by przyczynę problemu namierzyć, jednak zanim ten rozpoczął działanie było już zbyt późno. Działając ze swapa SMOK nie potrafił już procesu antywirusa przerwać, a zanim OOM killer kontekst procesora uzyskał - pamięć mu się skończyła i pękł... ... _-¯ I nie było już smoka! ... _-¯ Radość zapanowała ogromna gdy dzielny szewczyk wrócił do grodu przynosząc wieści o zagładzie poczwary. Krak osobiście wręczył mu prawa do zarządzania czterema z serwerów grodu, a wkrótce też urządził huczne wesele i oddał handler księżniczki. Młodzi przypadli sobie do gustu i rychło też rozforkowali się, przysparzając Krakowi mnóstwo procesów potomnych. ... _-¯ Ale to już całkiem inna historia.

Kategoria: Ogólne

Komentarze (26)

Jak ukryć adres IP? 2009-04-05 12:47

_-¯ Kwestia zachowania prywatności w internecie to temat-rzeka. Dla mnie jako chakiera jest to szczególnie zrozumiałe, gdyż częstokroć poruszam się ciemnych obszarach internetu i bardzo bym nie chciał by któregoś dnia dział finansowy jakiegoś banku podesłał do mnie e-mail ze słowami ,,Wiemy, k**wa, gdzie mieszkasz!''. Dziś chciałbym się zająć kwestią ukrywania swojego adresu IP.

Kategoria: Chack

Komentarze (22)

Łączenie poprzez podział. 2009-03-27 20:57

Wiosna pejzaż nam upiększa

Prędkość łącza coraz większa Winne już kiełkuje pnącze Podziel łącze! Przepustowość ciągle rośnie Słowik ćwierka coraz głośniej Konie mkną po łące rącze Podziel łącze! Setką barw się portal mieni Trawa znowu się zieleni Dziewczę w wianek kwiaty plącze Podziel łącze! Dziecko nawet, choć sepleni Wiosny urok też doceni - Tato! Słonko juz gorące! Podziel łące! Spam już spływa wraz z krą rzeką Pszczoły krążą nad pasieką Mruga na zielono złącze Podziel łącze! Więc już teraz weź się włącz W akcję tę - podziału łącz! Żeby wszyscy już wiedzieli: podział łączy - chociaż dzieli.

Tagi:

chakierowanie, chakier, podział, łączenie, poprzez

Kategoria: Ogólne

Komentarze (23)

Wpis nr 100000000 2009-03-13 23:41

_-¯ Tak, drodzy Państwo. Zabrakło już bitów w bajcie by nadać numer tej krótkiej notce. Na tę okoliczność planowałem wydać małe przyjęcie - Premier i Prezydent w sumie już potwierdzili swoją obecność. Niestety, chandra - lub jak wypada w dzisiejszych czasach pisać (czytać?) - czandra wciąż mnie nie opuszcza, dlatego całą imprezę odwołałem.

_-¯ By jednak ten jubilejuszowy wpis nie był całkiem bez sensu - dedykuję go mojej Misi. Z lekko kiczowatą (jednak w sumie miłą dla męskiego oka) plastyczną oprawą. PS. Dziś znowu telewizornia polska nadała Mortal Kombat. Oglądaliście, prawda?

Tagi:

chakierowanie, chakier, wpis, nr, 100000000

Kategoria: Ogólne

Komentarze (14)

Najnowsze wpisy

Najnowsze komentarze

2016-03-27 11:01

loan offer do wpisu:

Jak się włamać na konto pocztowe

Dobry dzień,

Jestem MR larryt, prywatnej pożyczki Pożyczkodawca oraz współpracy finansowej[...]

2016-03-12 03:02

Pani Tamara Tita do wpisu:

Jak się włamać na konto pocztowe

Cześć,

Nadchodzi Affordable kredytu, która zmieni twoje życie na zawsze, jestem Pani Tamara[...]

2016-03-11 18:49

Josephine Halalilo do wpisu:

Jak się włamać na konto pocztowe

Cześć wszystkim,

Gorąco polecam to wspaniałe świadectwo, że w moim życiu trzymałem miłości[...]

2016-02-23 21:39

pharoah do wpisu:

Wybory coraz bliżej...

Charyzjuszu!

Na święte Kontinuum i Infundybułę Chronosynklastyczną - powiadam Ci: Wróć!

2016-02-23 18:03

janrski do wpisu:

Jak się włamać na konto pocztowe

HEJ POMOZESZ MI SIE WŁAMAC NA KONTO MOJEJ ZONY??MA TROJE DZIECI OD 10LAT DO 4 LAT MOGE JEJ[...]

2016-02-09 00:03

vektra es a do wpisu:

Jak się włamać na konto pocztowe

Drodzy Użytkownicy, chcielibyśmy odnieść się do poruszanych na tej stronie kwestii jak i[...]

2016-02-04 02:07

Pani maris smith do wpisu:

Jak się włamać na konto pocztowe

Zeznania w sprawie jak mam pożyczkę zmienić życie mojej rodziny Nazywam się Babara Curtney.[...]

2016-01-18 21:36

jolasia do wpisu:

Jak się włamać na konto pocztowe

Witam czy ktoś by mógł włamać mi się na konto?

Kategorie Bloga

Ulubione blogi

Archiwum Bloga

|