|

Paranoja? 2007-02-01 22:22

_-¯ Witam Państwa serdecznie po relatywnie długiej nieobecności. Obecnie jestem na lotnisku w Waszyngtonie, skąd nareszcie udało mi się nawiązać połączenie z Internetem. Niestety, za możliwość skorzystania z globalnej sieci musiałem zapłacić półgodzinnym przesłuchaniem. Otóż, na moje nieszczęście, lotniskowa sieć wi-fi chwilowo nie działała. Zapuszczony przeze mnie chakierski warsniffer wskazał że niezależny acces-point ma obsługa z punktu informacyjnego. Niestety, mile i uprzejmie wyglądająca pani z informacji na pytanie, czy mógłbym uzyskać dostęp do jej hot-spota, najpierw zrobiła się czerwona, potem dała mi w gębę, a następnie wezwała ochronę lotniska krzycząc coś o sexual harassmencie. Cóż, co kraj to obyczaj - jak widać w stanach od współdzielenia łącza do łóżka jest bliżej niż mi się wydawało...

_-¯ No, ale przejdźmy do meritum. Zastanawiają się zapewne Państwo skąd tytuł dzisiejszego wpisu? Otóż mając możliwość odbycia tak interesującej podróży postanowiłem sprawdzić bezpieczeństwo korzystania z internetu 'w trasie'. To, co odkryłem, postawiło mi włosy na głowie. Większość z odwiedzonych przeze mnie punktów dostępowych nie oferowała żadnej ochrony przesyłanych danych, z czego skrzętnie korzystałem wzbogacając moją bazę zdobytych poufnych informacji. Wystarczyło włączyć laptop np. w hotelowej poczekalni by zdobyć kilkadziesiąt loginów i haseł do kont pocztowych, serwisów giełdowych czy strony 'tylko dla dorosłych', zawierających np. reklamy piwa. Nawet siedząc w gabinecie Billa uzyskałem dostęp do dwóch kiepsko chronionych sieci z których pozyskałem garść haseł do witryny vivid.com (niestety, nie miałem czasu ich sprawdzić, ale wnioskując po natężeniu ruchu oraz po bliskości laboratoriów multimedialnych Microsoftu wnioskuję że vivid jest skrótem od Vista Video, a strona zawiera promocyjne materiały dotyczące Visty). Jednak, jak mówi stare chińskie przysłowie - każdy kij ma dwa końce, medal ma dwie strony, oraz ut sit magna, tamen certe lenta ira deorum est. Będąc tego świadom oraz mając w pamięci mądre powiedzenie: zawsze gdzieś jest jeszcze jeden chakier - nie mogłem zalogować się do serwisu bblog.pl bez jednoczesnego zdradzenia moich haseł dostępowych. Dlatego apeluję do twórców serwisu! Stwórzcie możliwość dostępu przez https! Ja, wytrawny chakier, zawsze będę mógł sobie poradzić. W końcu stworzenie tunelu z szyfrowaniem ssl przez ssh z końcówkami zabezpieczonymi wsobnym pppd-over-hip-hip-hurra nie jest rzeczą skomplikowaną. Ale inni? Ktoś ukradnie im konta, nim zdążą powiedzieć "Verveces tui similes pro ientaculo mihi appositi sunt". To nie jest paranoja... Liczba wczorajszych odsłon bloga: 13002

Tagi:

chakierowanie, chakier, hot-spot

Kategoria: Chack

Komentarze (1)

Wizyta w Redmond 2007-01-29 05:46

_-¯ Jakiś czas temu dostałem zaproszenie z Redmond z propozycją przeprowadzenia paru prelekcji na temat bezpieczeństwa sieci. W tym właśnie momencie jestem w drodze na lotnisko. Ponieważ nie jestem pewien czy będą tam mieli dostęp do internetu ("The Internet? We are not interested in it" -- Bill Gates, 1993) poczułem się w obowiązku uprzedzić że nowe wpisy mogą się pojawiać nieregularnie. Postaram się utrzymać kontakt z Państwem za pomocą PPTP (Pigeon Packet Transfer Protocol) lub za pomocą IPoAC, nie wiem tylko czy przepustowość łącza pozwoli na pojawienie się nowych wpisów nim wrócę do kraju.

Liczba wczorajszych odsłon bloga: 15341

Kategoria: Chack

Komentarze (2)

Jak znaleźć Pannę? 2007-01-28 23:23

_-¯ Idealne wymiary dziewczyny informatyka to 1024x768x32, mówi stary dowcip. My, wytrawni chakierzy możemy się z tego śmiać, lecz dla wielu młodych ludzi jest to problem. Dlatego też publikuję tutaj znaleziony na wikipedii schemat, pozwalający każdemu w łatwy sposób znaleźć Pannę.

Liczba wczorajszych odsłon bloga: 14988

Tagi:

chakierowanie, chakier, jak, znaleźć, pannę

Kategoria: Galeria XXX

Komentarze (1)

Niebezpieczna dziura w przeglądarkach! 2007-01-28 00:14

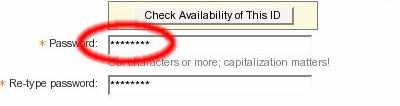

_-¯ Odkryłem dziś bardzo niebezpieczny błąd w większości przeglądarek internetowych dostępnych na rynku. Zaczęło się niewinnie - przeprowadzając standardowy atak typu S.U.T.E.C. na popularny serwis internetowy musiałem założyć konto e-mailowe w celu potwierdzenia mojej tożsamości (haha, prawda? Nawet moja żona nie wie kim naprawdę jestem!). Ponieważ zwyczajowo używany przeze mnie serwer hotmail.com akurat miał 'przerwę techniczną' (pozdrawiam M00Shiha i Fluffiego, którzy ją zafundowali) udałem się na Yahoo Mail. A tam wypełniając formularz czekała mnie przyprawiająca o dreszcz niespodzianka:

_-¯ Ponieważ moje hasło zostało już 'skompromitowane' (pozdrowienia dla autora tłumaczenia) i tak mogę je podać. Otóż, użyłem jako hasła ciągu ośmiu 'gwiazdek' czyli '********' a przeglądarka internetowa z której akurat korzystałem (nie wspomnę jej nazwy przez sympatię którą czuję do twórców Internet Explorera) wyświetliła ją otwartym tekstem! Ja rozumiem, że inne znaki mogą być zastępowane gwiazdkami w celu zachowania poufności danych, ale niech gwiazdki będą zastępowane innymi znakami! Ataku, jak zwykle (w celu zachowania anonimowości), dokonywałem w kawiarence internetowej, której lokalizacji z oczywistych względów nie podam. Za plecami kłębił mi się tłum ludzi, którzy zwykle w godzinach 17-20 tłumnie odwiedzają Empik przy rondzie De Gaulle'a w Warszawie. Nie potrafię oszacować liczby osób które mogły podejrzeć moje hasło ale wiem, że było ich conajmniej kilkadziesiąt! _-¯ Nauczony tym przykrym doświadczeniem odradzam korzystanie z jakichkolwiek przeglądarek internetowych. Zdradzą Was, szanowni Państwo, w najbardziej niespodziewanym momencie. Moje listy do Microsoftu, Opery oraz Mozilla Foundation nadal pozostają bez echa... Pozostaje łączenie się przez telnet na port 80 :I Liczba wczorajszych odsłon bloga: 12777

Tagi:

chakierowanie, chakier, błędy, w, przeglądarkach

Kategoria: Chack

Komentarze (3)

Pupa Vanessy Atalanty 2007-01-27 12:29

_-¯ Dziś zamieszczam zdjęcie przepięknej Vanessy Atalanty, rusałki na płatkach kwiatów. Obrazek jest jednocześnie li

Liczba wczorajszych odsłon bloga: 19232

Tagi:

chakierowanie, chakier, vanessa atalanta, pupa, rusałka

Kategoria: Galeria XXX

Komentarze (4)

Stonogografia - podpowiedź 2007-01-26 23:07

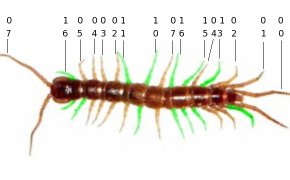

_-¯ Po opublikowaniu wczorajszej zagadki stonogograficznej otrzymałem od Państwa parę setek listów omawiających różne metody podejścia do zagadnienia oraz typy, co ukryta informacja zawiera. Duża część korespondencji była niezmiernie pouczająca, np. zaproponowana przez Panią Julię z Unierzyża metoda kurowa (nie mająca jednak nic wspólnego z wybitnym stonogografem Jewgienijem Kurowem). Pani Julia zaobserwowała, że drób który hoduje (odmiana: kura domowa, gallina domestica) wykazuje przy posilaniu się powtarzalny schemat doboru pokarmu. Pani Julia wykonała szereg testów, podsuwając swym kurom odpowiednio (tak jak na obrazku) spreparowane stonogi i mierząc czas, częstotliwość oraz kolejność uderzeń dziobem. Kury Pani Julii, konsumując stonogi, wystukały w systemie piątkowym następującą wiadomość: "Nic co Burek fajki Mifrokon". Nie jest to co prawda ukryta przeze mnie informacja, niemniej Pani Julii należy się niewątpliwie wyróżnienie za upór i nieszablonowe podejście. Być może zastosowana 'metoda kurowa' może znaleźć zastosowanie w stonogografii przyszłości, czego Pani Julii życzę.

_-¯ Zastosowana przeze mnie metoda ukrytcia informacji znana jest pod nazwą socks encoding czyli kodowanie skarpetowe. W metodzie tej odnóża stonogi wykorzystane są do zachowania wartości poszczególnych bitów informacji. Przykład podaję na rysunku poniżej (proszę kliknąć by otrzymać powiększoną wersję):  'Moja' stonoga potrafi zachować cztery bajty dodatkowej informacji (w sumie 32 bity, czyli 16 bitów na lewą i prawą połowę ciała). Dane zakodowane przeze mnie są zwykłym 'stringiem' zakończonym przez wartość zero (słownie: 0). Mam nadzieję że po tym wykładzie dalsze zmagania stonogograficzne staną się przysłowiowym pryszczem z masłem. Liczba wczorajszych odwiedzin bloga: 13656

Tagi:

chakierowanie, chakier, stonogografia

Kategoria: Stonogografia

Komentarze (6)

Stonogografia 2007-01-25 23:50

_-¯ Witam. Dziś, dla wszystkich pragnących przetestować sprawność własnego intelektu, przygotowałem małą zabawę. Na obrazku obok ukryłem wiadomość, posługując się technikami stonogograficznymi. Państwa zadaniem jest odszyfrowanie schowanej przeze mnie wiadomości. Swoje odkrycie, wraz z imieniem i nazwiskiem, mogą Państwo opublikować korzystając np. z systemu komentarzy do artykułu. Data wprowadzenia komentarza będzie podstawą do ustalenia rankingu najlepszych stonogografów, który opublikuję przy najbliższej, nadarzającej się okazji.

_-¯ Stonogografia jest jedną z dziedzin steganografii, specjalizującej się w ukrywaniu informacji w informacjach dotyczących stonóg. Ja akurat posłużyłem się obrazem w formacie JPG (proszę kliknąć na niego by otrzymać grafikę w wyższej rozdzielczości), aczkolwiek stonogografia dotyczy też umieszczania ukrytych danych w plikach dźwiękowych (np. piosenki o stonogach, prelekcje o stonogach czy nagrania odgłosów stonóg), tekstowych oraz wszelkich innych, noszących jakikolwiek przekaz dotyczący stonóg. _-¯ Stonogografia jest jedną z dziedzin steganografii, specjalizującej się w ukrywaniu informacji w informacjach dotyczących stonóg. Ja akurat posłużyłem się obrazem w formacie JPG (proszę kliknąć na niego by otrzymać grafikę w wyższej rozdzielczości), aczkolwiek stonogografia dotyczy też umieszczania ukrytych danych w plikach dźwiękowych (np. piosenki o stonogach, prelekcje o stonogach czy nagrania odgłosów stonóg), tekstowych oraz wszelkich innych, noszących jakikolwiek przekaz dotyczący stonóg.Techniki stonogograficzne wydajnie łączą się z technikami kryptograficznymi, czyli dodatkowym szyfrowaniem informacji. Jak wiadomo pewne odmiany stonóg, np. stonoga murowa (Oniscus asellus) szczególnie upodobały sobie wilgotne piwnice, lochy oraz właśnie krypty. Z tego powodu szyfrowany przekaz stonogograficzny jest szczególnie wydajny w przypadku gdy informacją 'nośną' są dane dotyczące stonogi murowej. _-¯ Dla większości Państwa szczególnym zaskoczeniem będzie fakt że ze stonogografią mieliście kontakt od najmłodszych lat. Zapewne wielu z Was zna doskonale wiersz... Stonoga Jana Brzechwy. Jest to modelowy przykład użycia stonogografii do ukrycia tajnego przekazu. Dla niezorientowanego czytelnika utwór brzmi jak ładny wierszyk dla dzieci. Dla stonogografa jest przykładem idealnie ukrytej informacji. Dodatkowego smaczku może dodać fakt, że treść wiersza jest jednocześnie opisem algorytmu do pozyskania z niego tajnej informacji! Jako przykład podam trzecią strofę: Poplątała się z piętnastą, A ta znów z dwudziestą piątą, Trzydziesta z dziewięćdziesiątą, A druga z czterdziestą czwartą, Choć wcale nie było warto. Jeżeli się odrobinę zastanowić od razu widać jasność przekazu. Dzieląc wiersz na używane w stonogografii 'wiązki bitów' autor jednoznacznie sugeruje te, które niosą informację, te które należy odrzucić (np. jedenasta) oraz na których należy wykonać operację XOR - np. piętnasta z dwudziestą piątą, trzydziesta z dziewięćdziesiątą, ale już nie druga z czterdziestą czwartą, choć tak by wynikało z algorytmu preselekcji - tutaj jednak autor od razu oznacza ślepą uliczkę (wcale nie było warto). Przyjemność zdestonogografowania całego wiersza pozostawiam Państwu, mam nadzieję że po informacjach podanych przeze mnie pójdzie już z górki. Na koniec podam jeszcze jedną wskazówkę: ukryta informacja jest wierszykiem, opisem pewnej uroczej poetki, zaczynającym się od słów "Kto poznał panią Stefanią, Ten wolał od innych pań ją". _-¯ Na zakończenie chciałbym życzyć wytrwałości w tropieniu ukrytej informacji. W jednym z następnych wpisów postaram się omówić techniki ukrywania informacji w zwrocie 'Charyzjusz Chakier'. Liczba wczorajszych odsłon bloga: 15455

Tagi:

chakierowanie, chakier, stonogografia

Kategoria: Stonogografia

Komentarze (15)

Kilka fajnych lasek 2007-01-23 23:02

_-¯ Na dzień-dobry zamieszczam zdjęcie kilku fajnych lasek, które wpadły mi w oko podczas buszowania po internecie.

Mam nadzieję że widok tych klasycznie pięknych krągłości umili Państwu lekturę dalszej części dzisiejszego wpisu, który w całości postanowiłem poświęcić odpowiedziom na listy.

_-¯ Listów od Państwa przychodzi oczywiście znacznie więcej, ja wybrałem jedynie najbardziej "palące" i powtarzające się sprawy. Dziękuję wszystkim którzy dzielą się ze mną swymi cennymi uwagami i zachęcają do dalszej wytężonej pracy. Licznik odwiedzin bloga bije kolejne rekordy, co zawdzięczam Wam - moim nieocenionym czytelnikom. Zachęcam do dalszych odwiedzin i korzystania z przeogromnych zasobów mej wiedzy którą stopniowo będę tutaj się dzielił. Liczba wczorajszych odsłon bloga: 16979

Tagi:

chakierowanie, chakier, kilka, lasek

Kategoria: Galeria XXX

Komentarze (7)

Śmiertelna przygoda 2007-01-21 11:20

_-¯ Witam. Po wczorajszym wpisie dotyczącym problemów z kompaktami z Microsoft Windows TE otrzymałem jeszcze więcej listów niż zwykle, a liczba odsłon bloga znów ustanowiła rekord. Dziękuję Państwu za olbrzymie zainteresowanie i jednocześnie proszę o cierpliwość. Na wszystkie listy odpisuję, lecz prowadzenie korespondencji z tysiącami czytelników niestety zajmuje trochę czasu ;-)

_-¯ Dzisiejszy wpis dotyczyć będzie ataku typu DOS, który został przeprowadzony na mnie dzisiejszej nocy ze stron serwisu... bblog.pl. Tak, tak. Serwis bblog.pl skutecznie zablokował mój komputer na kilka godzin. Okazuje się że nawet taki chakier jak ja nie może czuć się bezpieczny - atak był tak morderczo skuteczny, że bez pomocy żony nie poradziłbym sobie. _-¯ Zaczęło się niewinnie. Przed udaniem się na zasłużony spoczynek postanowiłem poadministrować swoim blogiem oraz sprawdzić nowości zapowiadane przez redakcję serwisu. Po wpisaniu adresu strony bblog.pl, zacząłem, nie wiedzieć czemu, ją czytać. I to był mój błąd! _-¯ Zaloguj się poleciła strona przyciskiem w prawym górnym rogu. Naiwnie wykonując polecenie nawet nie podejrzewałem że jest to początek trwającego kilka godzin koszmaru. Wyloguj się z bloga przeczytałem na następnej stronie napis umieszczony w tym samym miejscu co poprzednie polecenie logowania. Cóż, pomyślałem, pewnie akurat robią jakąś przerwę techniczną. Wylogowałem się. Zaloguj się poinformowała mnie znów strona główna. Sądząc, że przerwa techniczna dobiegła końca znów postąpiłem tak, jak kazał serwis... _-¯ Po godzinie takiej 'zabawy' miałem dość. Postanowiłem zignorować polecenie wylogowania się. Na wszelki wypadek sprawdziłem czy na stronie nie ma informacji co może mi grozić za nie stosowanie się do poleceń. Nic takiego nie znalazłem, znalazłem za to napis Przejdź do swojego bloga. - Czyżby stało się coś złego? A może jakaś niespodzianka? - przemknęło mi przez myśl nim kliknąłem na napis. To co zobaczyłem zmroziło mnie na moment. chakier, wyloguj się! wrzasnęło na mnie z nagłówka. No tak, grzecznie nie posłuchałem, to zaczynają personalnie. Wiedzą, co robię. Wiedzą, kim jestem. Obserwują każdy mój ruch... Nie chcąc drażnić administratorów serwisu posłuchałem drugiego ostrzeżenia. Wylogowałem się z serwisu, by znaleźć się na stronie głównej. Lecz tam już czekało na mnie: Zaloguj się _-¯ Nad ranem, kompletnie wyczerpanego znalazła mnie żona. To jej zawdzięczam wyrwanie mnie z błędnego koła w które dałem się wciągnąć. Gdyby nie jej interwencja - moja przygoda prawdopodobnie zakończyłaby się śmiercią (miałem już pierwsze objawy odwodnienia i wyziębienia). Historia ta nauczyła mnie jednego - siadając do komputera powiedzmy bliskim gdzie jesteśmy, by w przypadku dłuższej nieobecności mogli podjąć skuteczną akcję ratunkową. Liczba wczorajszych odsłon bloga: 16200

Tagi:

chakierowanie, przez, śmierć, zasiedzenie, atak dos

Kategoria: Chack

Komentarze (13)

Kompakt z Windows TE 2007-01-20 17:14

_-¯ Ponieważ cenię sobie nowinki techniczne postanowiłem zakupić kompakt z Microsoft Windows Toilet Edition. Decyzję o zakupie podjąłem kilkanaście dni temu, kiedy to jakiś inny chakier włamał się do toalety mojego przyjaciela i ukradł mu przez szyfrowany tunel na bazie VPNu całą wodę z dolnopłuka oraz dwadzieścia cztery rolki papieru toaletowego. Uświadomiło mnie to, jak bardzo zaniedbanym tematem jest bezpieczeństwo systemu toaletowo-higienicznego - wystarczy zostawić gdzieś w na suszarce niezabezpieczone porty czy majty, i nieszczęście gotowe.

Dobrze jest uczyć się na własnych błędach, lecz jeszcze lepiej uczyć się na błędach cudzych. Nauczony zatem przykrym doświadczeniem przyjaciela postanowiłem podnieść poziom bezpieczeństwa własnej toalety instalując kompakt z preinstalowanym superbezpiecznym systemem od producenta z Redmond. Ponieważ określiłem moje wymagania jako standardowe sprzedawca polecił mi wersję Home Edition. Oprócz niej były dostępne wersje: Professional Edition, Enterprise Edition oraz Small Business Server - ta ostatnia posiadała dodatkowo system czujników oraz oprogramowania dla klientów biznesowych, potrafiący np. automatycznie wysłać na skrzynkę szefa wiadomość "Użytkownik Kowalski od piętnastu minut siedzi w toalecie i popala". Dobrze jest uczyć się na własnych błędach, lecz jeszcze lepiej uczyć się na błędach cudzych. Nauczony zatem przykrym doświadczeniem przyjaciela postanowiłem podnieść poziom bezpieczeństwa własnej toalety instalując kompakt z preinstalowanym superbezpiecznym systemem od producenta z Redmond. Ponieważ określiłem moje wymagania jako standardowe sprzedawca polecił mi wersję Home Edition. Oprócz niej były dostępne wersje: Professional Edition, Enterprise Edition oraz Small Business Server - ta ostatnia posiadała dodatkowo system czujników oraz oprogramowania dla klientów biznesowych, potrafiący np. automatycznie wysłać na skrzynkę szefa wiadomość "Użytkownik Kowalski od piętnastu minut siedzi w toalecie i popala"._-¯ Pierwsze wrażenie system zrobił bardzo pozytywne. Łatwo i wygodnie skonfigurowałem podstawowe profile użytkowników (typu: deska standardowo podniesiona dla mnie, opuszczona dla żony etc.), przetestowałem spuszczanie wody i skonfigurowałem połączenie z internetem. Drugie wrażenie było nieco gorsze, gdyż próba sikania zakończyła się fiaskiem - muszla niespodziewanie się zamknęła, a na ekranie pojawił się uprzejmy monit o aktywację systemu. Ponieważ połączenie z internetem funkcjonowało bezbłędnie - po wytarciu wszystkiego co się opryskało na skutek zamknięcia klapy - szybciutko dopełniłem niezbędnych procedur. Nareszcie moje nowe WC było gotowe do pracy. _-¯ Niestety, nie popracowało długo. Moja żona, która niestety nie jest chakierem, dostrzegła i 'naprawiła' niewybaczalny błąd jaki popełniłem instalując urządzenie. Mianowicie założyłem papier toaletowy 'nie pod kolor' glazury (teraz już wiem: papier w zielone listki pasuje do zielonego, w błękitne kwiatki do błękitnego). Jednak po wymianie papieru system poinformował, że wykrył zmianę konfiguracji sprzętu i zażądał ponownej reaktywacji. A tylko ja, jako jedyny chakier w obejściu, potrafiłem tego dokonać. Okazało się, że to nie koniec niespodzianek. Gdy wrócił ze szkoły mój syn i chciałem założyć mu nowe konto okazało się, że wersja Home licencjonuje jedynie dwóch użytkowników. Jeżeli ktoś posiada liczniejszą rodzinę powinien się zaopatrzyć w wersję Pro. Nie na darmo jednak jestem chakierem - po prostu podałem synowi mój login i hasło. Niech sika na moje konto. _-¯ Jednak jak pech, to pech. Kilka dni później, gdy właśnie logowałem się do kibelka i przygotowywałem do dłuższego posiedzenia, zaskoczył mnie komunikat: "Dziś już robiłeś kupę!". Zaskoczony sprawdziłem spodnie i łóżko - było w porządku. Spojrzałem w logi - była tam. Godzina 8:12. Użytkownik: chakier. Typ usługi: kupa. Pewnie syn... No dobrze, a jak ktoś ma rozwolnienie? Zadzwoniłem na infolinię: - Wersja Home pozwala tylko na jedną na dzień - poinformowała mnie miła pani z infolinii - może Pan poczekać do północy albo zakupić rozszerzoną licencję za jedyne 289pln od każdej dodatkowej czynności fizjologicznej ponad liczbę wymienioną w standardowej licencji. Nie miałem ochoty wydawać dodatkowej kasy, więc grzecznie podziękowałem i powiedziałem, że poczekam. Ale czekać nie miałem zamiaru - w końcu od czego jestem chakierem! Odpaliłem swój ulubiony debugger HardFire i zapuściłem trace'owanie procesu odpowiedzialnego za quotowanie. Szybciutko namierzyłem w którym miejscu pamięci znajduje się właściwy licznik oraz w których miejscach w rejestrze umieszczone są klucze odpowiedzialne za definiowanie wartości maksymalnych. Sprawdziłem typy zmiennych (standardowe czterobajtowe inty ze znakiem) i wklepałem wartość 2147483647. Przelogowałem się - durny komunikat zniknął. Znowu wygrałem! _-¯ Martwi mnie tylko fakt, że przy każdej zmianie papieru toaletowego trzeba reaktywować system. Jak wynika z licencji, mogę to zrobić jeszcze tylko osiem razy... Liczba wczorajszych odsłon bloga: 18017

Tagi:

kompakt, windows, chakierowanie, chakier

Kategoria: Chack

Komentarze (3)

Najnowsze wpisy

Najnowsze komentarze

2008-06-20 00:14

Mc.T do wpisu:

Dewirtualizator

A ile lat ma Charysia? bo sądząc po opisach talentu to jeszcze kilka lat i zrewolucjonizuje[...]

Kategorie Bloga

Archiwum Bloga

|